« Action de formation hybride sur la cybersécurité » : différence entre les versions

Aucun résumé des modifications |

Aucun résumé des modifications |

||

| (5 versions intermédiaires par 3 utilisateurs non affichées) | |||

| Ligne 46 : | Ligne 46 : | ||

Nos apprenant·e·s travaillant dans un milieu social, il vient tout naturellement d’ajouter une '''approche socio-constructivitste''' dans notre formation. Ici, l’importance est mise sur le rôle des interactions avec les autres plutôt que les actions en soi, il en résulte un “conflit ''socio''-cognitif” (Dillenbourg et al., 1995). Le savoir est ainsi co-construit en interaction avec ses pairs et l’apprentissage est ainsi déterminé par la qualité du climat d'apprentissage et les conflits sociocognitifs (Vienneau, 2011). Cette approche socio-constructiviste est présente dans la partie “pendant”, lors de la partie en présentielle de présentation et de discussion sur les modules e-learning précédemment effectués. | Nos apprenant·e·s travaillant dans un milieu social, il vient tout naturellement d’ajouter une '''approche socio-constructivitste''' dans notre formation. Ici, l’importance est mise sur le rôle des interactions avec les autres plutôt que les actions en soi, il en résulte un “conflit ''socio''-cognitif” (Dillenbourg et al., 1995). Le savoir est ainsi co-construit en interaction avec ses pairs et l’apprentissage est ainsi déterminé par la qualité du climat d'apprentissage et les conflits sociocognitifs (Vienneau, 2011). Cette approche socio-constructiviste est présente dans la partie “pendant”, lors de la partie en présentielle de présentation et de discussion sur les modules e-learning précédemment effectués. | ||

Aussi dans la partie en présence de notre formation, nous utilisons la méthode du '''Jigsaw''' (Aronson, 1978). Un des trois (termes de la cybersécurité, complexité mots de passe et stockage mots de passe) est assigné à un·e collaborateur·trice qui se doit de devenir ‘expert·e’ dans ce module. Comme des vagues de 10 à 15 nouveaux·elles collaborateur·trice·s sont inscrit·e·s sur la formation, lors de la séance en présence, des groupes de 3 sont formés. Chacun·e étant expert·e du module fait, il/elle explique aux deux autres en 3-5 minutes les points importants à retenir de son module. Un tournus s’effectue afin d’avoir au moins un autre point de vue sur les deux autres modules non-faits. A la fin de ces deux rassemblements (après 2 * 15 minutes), chacun·e écrit au moins trois points importants retenus sur les autres modules et au moins 3 points qui restent flous. Ceci leur permettra d’avoir des notes lors de la deuxième période en distance. | Aussi dans la partie en présence de notre formation, nous utilisons la méthode du '''Jigsaw''' (Aronson, 1978). Un des trois thèmes (termes de la cybersécurité, complexité mots de passe et stockage mots de passe) est assigné à un·e collaborateur·trice qui se doit de devenir ‘expert·e’ dans ce module. Comme des vagues de 10 à 15 nouveaux·elles collaborateur·trice·s sont inscrit·e·s sur la formation, lors de la séance en présence, des groupes de 3 sont formés. Chacun·e étant expert·e du module fait, il/elle explique aux deux autres en 3-5 minutes les points importants à retenir de son module. Un tournus s’effectue afin d’avoir au moins un autre point de vue sur les deux autres modules non-faits. A la fin de ces deux rassemblements (après 2 * 15 minutes), chacun·e écrit au moins trois points importants retenus sur les autres modules et au moins 3 points qui restent flous. Ceci leur permettra d’avoir des notes lors de la deuxième période en distance. | ||

Un QCM sur les trois modules e-learning est proposé 2 semaines après la séance en présence. Si le qcm lié à un module e-learning n’a pas obtenu une note suffisamment haute, le/la collaborateur·trice doit effectuer le module associé. Cette '''approche behavioriste''' permet la consolidation des savoirs grâce à la répétition du contenu d’apprentissage. | Un QCM sur les trois modules e-learning est proposé 2 semaines après la séance en présence. Si le qcm lié à un module e-learning n’a pas obtenu une note suffisamment haute, le/la collaborateur·trice doit effectuer le module associé. Cette '''approche behavioriste''' permet la consolidation des savoirs grâce à la répétition du contenu d’apprentissage. | ||

| Ligne 85 : | Ligne 85 : | ||

=Storyboard de la vidéo= | =Storyboard de la vidéo= | ||

▶️ '''Voici le lien vers la vidéo : https://view.genial.ly/63d1640b5da15a0017f1b271/presentation-adid-p3-ntkc-cybersecurity''' | |||

{| class="wikitable" | {| class="wikitable" | ||

| Ligne 115 : | Ligne 117 : | ||

| 3.1 || Sensibilisation au cas concret : Commencer par sonder la personne via une question “Quelles conséquences imaginez-vous que cela pourrait avoir dans votre entreprise?” Sensibiliser en tant qu’individu et appartenant à entreprise || 0:05 || || | | 3.1 || Sensibilisation au cas concret : Commencer par sonder la personne via une question “Quelles conséquences imaginez-vous que cela pourrait avoir dans votre entreprise?” Sensibiliser en tant qu’individu et appartenant à entreprise || 0:05 || || | ||

|- | |- | ||

| 3.2. || En cas de piratage de votre ordinateur professionnel, quelles pourraient être les conséquences ?<br>a | | 3.2. || En cas de piratage de votre ordinateur professionnel, quelles pourraient être les conséquences ?<br>a) L'entreprise pourrait rapidement faire faillite<br>Réponse correcte ! Un piratage peut s'avérer extrêmement coûteux, non seulement à cause du remplacement des machines infectées et des données perdues, mais également à cause du manque à gagner induit par le temps perdu et la perte de confiance vis-à-vis des clients ou du public.<br>b) Aucune car l'antivirus de l'ordinateur protège contre ce genre d'attaques<br>Réponse incorrecte ! Un antivirus peut certes bloquer quelques attaques basiques, mais il est erroné de croire qu'il protège de toute situation à risque, surtout si c'est une erreur d'un collaborateur qui rend l'attaque possible. Dans de tels cas, l'antivirus n'est par exemple pas en mesure de détecter que vous avez transmis vos identifiants en répondant à un e-mail de phishing. || 0:10 || rowspan="4" |[[Fichier:Adidtecknoqcm.png|200px]] || rowspan="4" | QCM à choix | ||

|- | |- | ||

| 3.3. || En cas de piratage de votre ordinateur professionnel, quelles pourraient être les conséquences ?<br> | | 3.3. || En cas de piratage de votre ordinateur professionnel, quelles pourraient être les conséquences ?<br>a) Les pirates pourraient voir à travers la webcam de mon téléphone<br>⇒ Réponse incorrecte ! Les pirates qui ciblent des entreprises cherchent principalement à infecter les machines connectées au réseau de l'entreprise (ce qui n'est normalement pas le cas de votre téléphone personnel), dans le but de paralyser l'activité et qu'on accède à leurs demandes. Par ailleurs, les virus destinés aux PC sont différents des virus destinés aux smartphones.<br>b) Des informations confidentielles pourraient se retrouver sur le web<br>⇒ Réponse correcte ! Après un piratage, surtout dans le cas d'entreprises, il est fréquent que des informations sensibles se retrouvent sur Internet, soit pour nuire, soit pour les vendre aux plus offrants. Par exemple des pirates peuvent voler des identifiants et des mots de passe à d'autres pirates, ce qui ouvre la voie à de nombreux autres piratages. || 0:10 | ||

a) Les pirates pourraient voir à travers la webcam de mon téléphone<br> | |||

⇒ Réponse incorrecte ! Les pirates qui ciblent des entreprises cherchent principalement à infecter les machines connectées au réseau de l'entreprise (ce qui n'est normalement pas le cas de votre téléphone personnel), dans le but de paralyser l'activité et qu'on accède à leurs demandes. Par ailleurs, les virus destinés aux PC sont différents des virus destinés aux smartphones.<br> | |||

b) Des informations confidentielles pourraient se retrouver sur le web<br>⇒ Réponse correcte ! Après un piratage, surtout dans le cas d'entreprises, il est fréquent que des informations sensibles se retrouvent sur Internet, soit pour nuire, soit pour les vendre aux plus offrants. Par exemple des pirates peuvent voler des identifiants et des mots de passe à d'autres pirates, ce qui ouvre la voie à de nombreux autres piratages. || 0:10 | |||

|- | |- | ||

| 3.4. || En cas de piratage de votre ordinateur professionnel, quelles pourraient être les conséquences ?<br> a) L'ordinateur serait instantanément hors d'usage<br> ⇒ Réponse incorrecte ! Il est erroné de croire qu'un piratage est facilement décelable grâce à des changements explicites au niveau des performances d'un ordinateur. En effet, certaines attaques visent à collecter discrètement diverses données (identifiants et mots de passe, coordonnées bancaires, listes de clients, etc.), ce qui ne se traduit par aucun changement de performances. En d'autres termes, selon le type d'attaque, un appareil piraté peut très bien continuer à fonctionner normalement, ce qui peut même s'avérer pire qu'un ransomware (à cause du temps nécessaire pour réaliser le problème).<br> b) Les données de mon ordinateur pourraient être bloquées ou effacées<br>⇒ Réponse correcte ! Certaines attaques informatiques telles que les "ransomwares" visent à paralyser l'appareil infecté, voire tous ceux connectés au réseau de l'entreprise, dans le but d'obtenir une rançon pour que l'attaque cesse. || 0:10 | | 3.4. || En cas de piratage de votre ordinateur professionnel, quelles pourraient être les conséquences ?<br> a) L'ordinateur serait instantanément hors d'usage<br> ⇒ Réponse incorrecte ! Il est erroné de croire qu'un piratage est facilement décelable grâce à des changements explicites au niveau des performances d'un ordinateur. En effet, certaines attaques visent à collecter discrètement diverses données (identifiants et mots de passe, coordonnées bancaires, listes de clients, etc.), ce qui ne se traduit par aucun changement de performances. En d'autres termes, selon le type d'attaque, un appareil piraté peut très bien continuer à fonctionner normalement, ce qui peut même s'avérer pire qu'un ransomware (à cause du temps nécessaire pour réaliser le problème).<br> b) Les données de mon ordinateur pourraient être bloquées ou effacées<br>⇒ Réponse correcte ! Certaines attaques informatiques telles que les "ransomwares" visent à paralyser l'appareil infecté, voire tous ceux connectés au réseau de l'entreprise, dans le but d'obtenir une rançon pour que l'attaque cesse. || 0:10 | ||

| Ligne 262 : | Ligne 261 : | ||

| Gérer l’anxiété liée à une présentation | | Gérer l’anxiété liée à une présentation | ||

|} | |} | ||

==Axe pédagogique== | ==Axe pédagogique== | ||

| Ligne 343 : | Ligne 340 : | ||

Vienneau, R. (2011). ''Apprentissage et enseignement: théories et pratiques.'' Montréal : Gaëtan Morin. | Vienneau, R. (2011). ''Apprentissage et enseignement: théories et pratiques.'' Montréal : Gaëtan Morin. | ||

[[Catégorie:ADID'1]] | |||

Dernière version du 14 avril 2023 à 14:35

⏪ Retour à la page de productions des étudiant·e·s de Concordia

Page rédigée dans le cadre du cours ADID en Janvier 2023.

Présentation générale

Contexte

Courant 2022, l’organisation Chip a fait évoluer son programme d’intégration des nouveaux·elles collaborateur·trice·s, avec comme objectifs principaux :

- Profiter de la mise en place d’une plateforme de formation en ligne pour hybrider le parcours d’intégration

- Renforcer la mise en relation des personnes et créer des liens entre les nouvelles personnes et les équipe en place

- Alléger le programme et adapter les présentations selon la pertinence du contenu

- Répondre de manière adéquate à des situations de sécurité informatique

Cette révision du parcours actuel fait suite à un bilan auprès des employé·e·s qui ont ressenti·e·s une grosse charge durant les semaines d’intégration. Celles-ci comprennent des journées complètes, en présentiel, avec des présentations successives des thématiques par les départements concernés.

La plupart des personnes sondées rapportent avoir de la peine à mémoriser les éléments importants et ne savent plus où retrouver l’information lorsqu’elles en ont besoin, parfois des mois plus tard.

Public cible

La formation a été créée pour les collaborateur·trice·s de l’organisation qui intègrent l’entreprise, durant les trois premiers mois de leur engagement. Il y a en moyenne 12-15 personnes par mois.

Pré requis et niveau

Il n'y a aucun pré requis pour suivre cette formation. Tout collaborateur ayant une adresse professionnelle lui donnant accès à la plateforme Moodle peut suivre la formation.

Objectifs pédagogiques

A la fin de la partie générique, les employé·e·s seront capables de :

- Savoir comment prévenir et se défendre face à une cyberattaque via du phishing

- Comprendre les termes spécifiques en lien avec la cybersécurité

- Créer un mot de passe et évaluer sa complexité

- Comprendre et justifier une manière de stocker ses mots de passe de façon sécurisée

- Expliquer leur compréhension dans les modules e-learning

- Comprendre l'importance de la cybersécurité dans l'entreprise

Approche pédagogique

Notre formation vise une approche constructiviste provenant de la théorie piagétienne de l’équilibration. Les apprenant·e·s confrontent leurs connaissances et croyances antérieures avec d’autres connaissances basées sur les preuves résultant en un “conflit cognitif” chez eux/elles. Afin de rétablir l'équilibre, l’apprenant·e soit les rend compatibles avec les connaissances initiales, soit les transforme pour rendre compte l'information perturbante, ce qui résulte en de l’apprentissage (Bourgeois, 2011; George et al., 2013). Cette approche constructiviste peut se trouver dans la vidéo de prévention du phishing et dans les modules e-learning individuels – modules qui sont individuels.

Nos apprenant·e·s travaillant dans un milieu social, il vient tout naturellement d’ajouter une approche socio-constructivitste dans notre formation. Ici, l’importance est mise sur le rôle des interactions avec les autres plutôt que les actions en soi, il en résulte un “conflit socio-cognitif” (Dillenbourg et al., 1995). Le savoir est ainsi co-construit en interaction avec ses pairs et l’apprentissage est ainsi déterminé par la qualité du climat d'apprentissage et les conflits sociocognitifs (Vienneau, 2011). Cette approche socio-constructiviste est présente dans la partie “pendant”, lors de la partie en présentielle de présentation et de discussion sur les modules e-learning précédemment effectués.

Aussi dans la partie en présence de notre formation, nous utilisons la méthode du Jigsaw (Aronson, 1978). Un des trois thèmes (termes de la cybersécurité, complexité mots de passe et stockage mots de passe) est assigné à un·e collaborateur·trice qui se doit de devenir ‘expert·e’ dans ce module. Comme des vagues de 10 à 15 nouveaux·elles collaborateur·trice·s sont inscrit·e·s sur la formation, lors de la séance en présence, des groupes de 3 sont formés. Chacun·e étant expert·e du module fait, il/elle explique aux deux autres en 3-5 minutes les points importants à retenir de son module. Un tournus s’effectue afin d’avoir au moins un autre point de vue sur les deux autres modules non-faits. A la fin de ces deux rassemblements (après 2 * 15 minutes), chacun·e écrit au moins trois points importants retenus sur les autres modules et au moins 3 points qui restent flous. Ceci leur permettra d’avoir des notes lors de la deuxième période en distance.

Un QCM sur les trois modules e-learning est proposé 2 semaines après la séance en présence. Si le qcm lié à un module e-learning n’a pas obtenu une note suffisamment haute, le/la collaborateur·trice doit effectuer le module associé. Cette approche behavioriste permet la consolidation des savoirs grâce à la répétition du contenu d’apprentissage.

Environnement spatio-temporel

Accès

Chaque collaborateur reçoit un mail de type phishing sur son adresse professionnelle :

- Le collaborateur clique sur le lien "malveillant" alors celui-ci lui affiche un message lui expliquant que c'était un phishing et lui donne les informations nécessaires pour suivre la formation Cybersécurité.

- Le collaborateur ne clique pas sur le lien "malveillant" : Quelques jours après, il reçoit un email le félicitant de ne pas être tombé dans le piège et lui fournissant les informations pour suivre la formation afin de consolider ces connaissances en matière de cybersécurité.

Lieux

Les deux premières partie de la formation se déroulent à distance et de manière asynchrone. Le participant est donc libre de pourvoir suivre les modules à son poste de travail ou depuis son domicile.

La troisième activité étant en présentiel, elle se déroulera dans un large espace permettant les échanges au sein des différents groupes constitués.

Durée

Pour la partie à distance en asynchrone, qui correspond à la vidéo introductive et aux différents modules e-learning, il faut compter environ 2 heures.

Quant à la partie en présentiel, il faut compter une heure de mise en commun entre les experts et préparation du support de présentation. Puis une vingtaine de minutes de présentation par groupe et de discussion autour de la thématique présentée.

Rythme

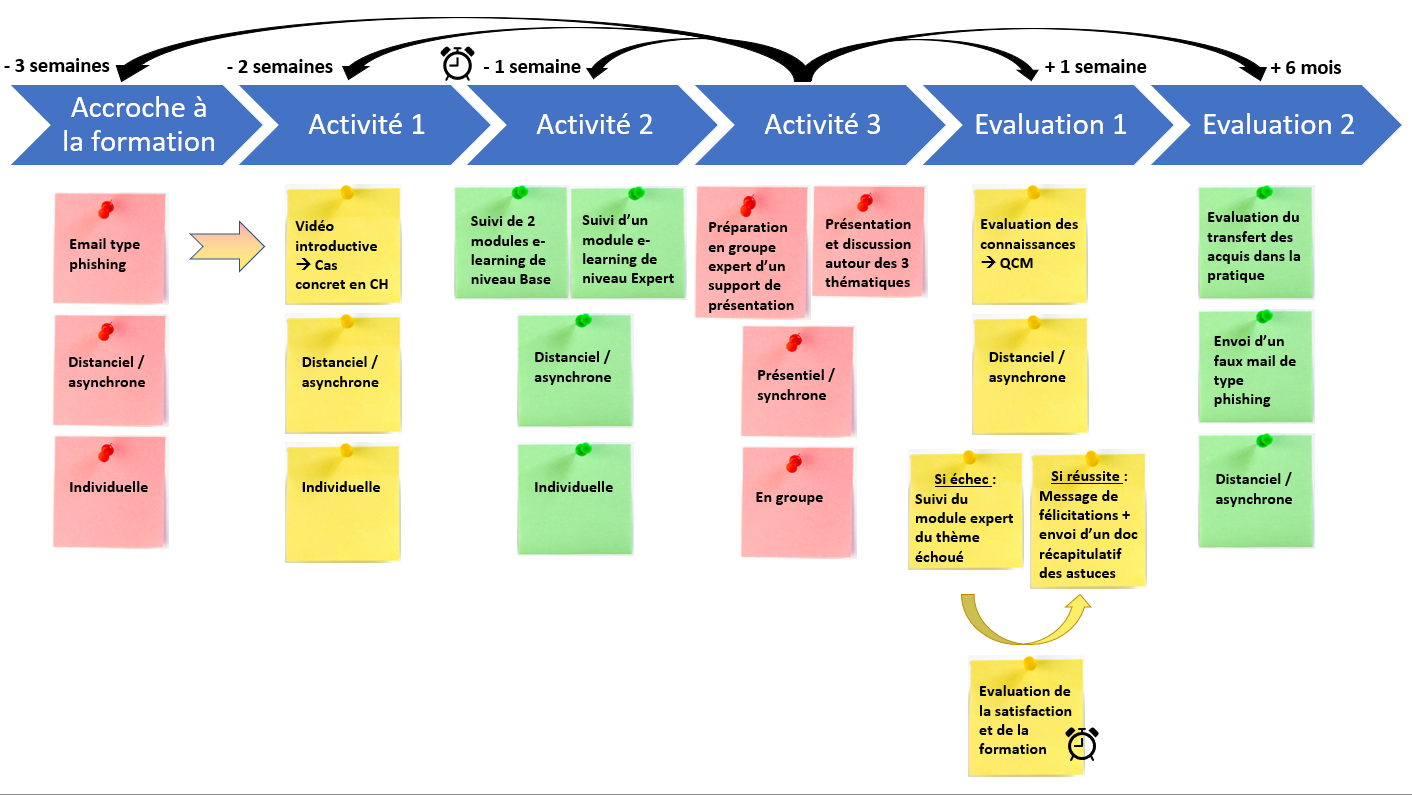

Voir Scénario d’apprentissage afin d’avoir une vision holistique de la formation.

Le faux mail de type phishing sera envoyé 3 semaines avant la séance en présentiel. Soit le collaborateur a cliqué sur le lien malveillant auquel cas il reçoit directement les informations de connexion pour la formation, soit une semaine après, il reçoit un mail avec les informations nécessaires.

Le participant a deux semaines pour regarder la vidéo interactive d'introduction puis les trois modules e-learning. Un mail de rappel sera envoyé une semaine avant la séance en présentiel. Ceci afin de s'assurer qu'ils soient tous au niveau attendu pendant la période en présentiel et également pour ne pas perdre les participants en cours de route et garder leur intérêt actif.

Durant la période à distance, le participant aménage lui-même son rythme de travail. Il peut prendre plus ou moins de temps selon son désir d'approfondir ou non le module expert. Cette liberté permet à chacun des collaborateurs de pouvoir avancer selon son propre rythme d'apprentissage, ces contraintes personnelles et son activité professionnelle.

Pendant la séance en présentiel, les collaborateurs vont donc travailler ensemble avec un rythme soutenu d’une présentation courte de 3 à 5 minutes des points essentiels à retenir sur le module e-learning. La formation demandera donc deux petites présentations de 3 à 5 minutes par collaborateur·trice·s.

Après cette séance en présentiel, entre 0 et 2 modules restants seront à disposition et/ou obligatoire pour le/la collaborateur·trice. Malgré la redirection obligatoire sur un ou deux des modules restants, il/elle sera comme précédemment libre dans son désir d’approfondir ou pas le module expert.

Storyboard de la vidéo

▶️ Voici le lien vers la vidéo : https://view.genial.ly/63d1640b5da15a0017f1b271/presentation-adid-p3-ntkc-cybersecurity

| N° | Script | Temps pris | Éléments graphiques | Interaction |

|---|---|---|---|---|

| 1.1. | Budinnette accueille le participant et lui demande s’il sait ce que phising veut dire | 0:10 |  |

Question de type sondage -> On demande au participant afin d’avoir une idée de combien de personne conaissait déjà ce terme |

| 1.2. | Une définition du phishing est donné au participant. | 0:10 | ||

| 1.3. | Buddinette propose au participant de découvrir comment les mails de phishing sont crées. | 0:20 | ||

| 2.1. | Voix-off masculine : ”Ces emails sont créés par des hackeurs individuels pensant à leur bénéfice personnel.” | 0:05 |  |

Aucune |

| 2.2. | Buddinette intervient : “Vous pensez vraiment que ces emails sont créés comme ça? La réalité est tout autre. En effet, il peut s’agir aussi de bande organisées dans le but de soutirer des informations ou de l’argent appartenant à votre entreprise. Certains mêmes peuvent être des activistes engagés.” | 0:15 | ||

| 2.3. | Voix-off masculine : “Les algorithmes permettant l’envoi de ces mails sont incroyablement sophistiqués et nécessitent beaucoup de puissance de calcul.” | 0:05 | ||

| 2.4. | Buddinette intervient “Encore une fois ce n’est pas ce que vous pensez ! Ces Emails sont facilement créés - une vidéo sur Youtube montre même comment faire un site de phishing en 4 minutes ! https://www.youtube.com/watch?v=wsXMicWMlQI | 0:10 | ||

| 3.1 | Sensibilisation au cas concret : Commencer par sonder la personne via une question “Quelles conséquences imaginez-vous que cela pourrait avoir dans votre entreprise?” Sensibiliser en tant qu’individu et appartenant à entreprise | 0:05 | ||

| 3.2. | En cas de piratage de votre ordinateur professionnel, quelles pourraient être les conséquences ? a) L'entreprise pourrait rapidement faire faillite Réponse correcte ! Un piratage peut s'avérer extrêmement coûteux, non seulement à cause du remplacement des machines infectées et des données perdues, mais également à cause du manque à gagner induit par le temps perdu et la perte de confiance vis-à-vis des clients ou du public. b) Aucune car l'antivirus de l'ordinateur protège contre ce genre d'attaques Réponse incorrecte ! Un antivirus peut certes bloquer quelques attaques basiques, mais il est erroné de croire qu'il protège de toute situation à risque, surtout si c'est une erreur d'un collaborateur qui rend l'attaque possible. Dans de tels cas, l'antivirus n'est par exemple pas en mesure de détecter que vous avez transmis vos identifiants en répondant à un e-mail de phishing. |

0:10 |  |

QCM à choix |

| 3.3. | En cas de piratage de votre ordinateur professionnel, quelles pourraient être les conséquences ? a) Les pirates pourraient voir à travers la webcam de mon téléphone ⇒ Réponse incorrecte ! Les pirates qui ciblent des entreprises cherchent principalement à infecter les machines connectées au réseau de l'entreprise (ce qui n'est normalement pas le cas de votre téléphone personnel), dans le but de paralyser l'activité et qu'on accède à leurs demandes. Par ailleurs, les virus destinés aux PC sont différents des virus destinés aux smartphones. b) Des informations confidentielles pourraient se retrouver sur le web ⇒ Réponse correcte ! Après un piratage, surtout dans le cas d'entreprises, il est fréquent que des informations sensibles se retrouvent sur Internet, soit pour nuire, soit pour les vendre aux plus offrants. Par exemple des pirates peuvent voler des identifiants et des mots de passe à d'autres pirates, ce qui ouvre la voie à de nombreux autres piratages. |

0:10 | ||

| 3.4. | En cas de piratage de votre ordinateur professionnel, quelles pourraient être les conséquences ? a) L'ordinateur serait instantanément hors d'usage ⇒ Réponse incorrecte ! Il est erroné de croire qu'un piratage est facilement décelable grâce à des changements explicites au niveau des performances d'un ordinateur. En effet, certaines attaques visent à collecter discrètement diverses données (identifiants et mots de passe, coordonnées bancaires, listes de clients, etc.), ce qui ne se traduit par aucun changement de performances. En d'autres termes, selon le type d'attaque, un appareil piraté peut très bien continuer à fonctionner normalement, ce qui peut même s'avérer pire qu'un ransomware (à cause du temps nécessaire pour réaliser le problème). b) Les données de mon ordinateur pourraient être bloquées ou effacées ⇒ Réponse correcte ! Certaines attaques informatiques telles que les "ransomwares" visent à paralyser l'appareil infecté, voire tous ceux connectés au réseau de l'entreprise, dans le but d'obtenir une rançon pour que l'attaque cesse. |

0:10 | ||

| 3.5. | En cas de piratage de votre ordinateur professionnel, quelles pourraient être les conséquences ? a) Mon identité pourrait être usurpée ⇒ Réponse correcte ! Si des pirates parviennent à contrôler votre ordinateur, ils peuvent alors s'en servir pour commettre des actes malveillants, tout en se faisant passer pour vous grâce à vos identifiants (divers comptes, messagerie, etc.). b) Je pourrais perdre du temps en attendant que le service informatique résolve le problème ⇒ Réponse incorrecte ! Contrairement à ce que l'on pourrait croire, il est extrêmement difficile voire impossible de résoudre un acte de piratage. C'est notamment pour cela que de nombreuses entreprises finissent par accepter les demandes des pirates. |

0:10 | ||

| 4.1. | Buddinette “Tu te dis sûrement que la cybercriminalité n'est pas une menace en Suisse ? Tu vas être surpris•e!” | 0:05 |  |

Aucune |

| 4.2. | La cybercriminalité en suisse | 0:10 | ||

| 4.3. | C’est arrivé près de chez vous : montage audio basé sur une émission de radio sur le cas WinBiz | 0:30 | ||

| 4.4. | Timeline des dernières grosses attaques en suisse | 0:10 | ||

| 4.5. | Menace prise au sérieux : notes sur la création du Centre national pour la cybersécurité | 0:20 | ||

| 4.6. | Buddinette “Comme tu as pu voir, même ici, la vigilance est de mise !” | 0:10 | ||

| 5. | Expliquer la suite du module : Voici les différentes manières dont elles peuvent arriver, on va les aborder de manière basique dans les 3 modules suivants (blablabla) puis vous allez aborder en profondeur sur un module | 0:10 |  |

Aucune

|

Scénario d’apprentissage

| Objectif spécifique d'apprentissage | Situations d'apprentissage | Formateur·trice | Evaluation | |||||||

|---|---|---|---|---|---|---|---|---|---|---|

| N° | Libellé | Dimension | Temps | Description | Modalité | Ressources pour l'apprenant·e | Ressources pour le/la formateur·trice | Action du/de la formateur·trice | Modalité et critère | Type |

| 1) "AVANT" : PRÉPARATION ET 1 DES 3 MODULES - DISTANCIEL | ||||||||||

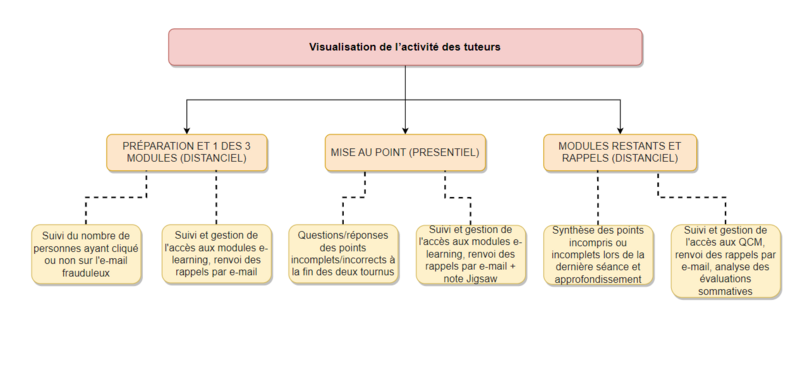

| 1 | Savoir comment prévenir et se défendre face à une cyberattaque via du phishing | Cognitif, Affectif | 0-30 min | Un e-mail de phishing fictif est envoyé au/à la collaborateur·trice. Si ouverture du lien, une vidéo informative parlant d'un cas concret de cyberattaque est visionnée. Si non, après quelques jours de non-réponse, un e-mail officiel de félicitations redirigeant à la vidéo facultative ainsi qu'à des informations supplémentaires. Le renvoi à un des 3 modules (voir 2.1, 2.2 et 2.3) est obligatoire. | Individuel | Vidéo interactive du hacker | Adresse e-mail de l'entreprise fictive | Observe le nombre de personnes ayant cliqué ou non sur l'e-mail frauduleux | Sous forme de vidéo explicative d'un hacker et/ou de texte informatif | Formative |

| 1.2 | Comprendre les termes spécifiques en lien avec la cybersécurité | Cognitif | 30 min | Module e-learning sur "les termes spécifiques en lien avec la cybersécurité" | Individuel | Ressources dans le module e-learning | Plateforme LMS, e-mail | Suivre et gérer les accès aux modules e-learning, renvoyer des rappels par e-mail | Correction si réponse fausse, ouverture si réponse correcte | Formative |

| 1.3 | Créer un mot de passe et évaluer sa complexité | Module e-learning sur "les mots de passe" | ||||||||

| 1.4 | Comprendre et justifier une manière de stocker ses mots de passe de façon sécurisée | Module e-learning sur "le stockage des mots de passe" | ||||||||

| Objectif spécifique d'apprentissage | Situations d'apprentissage | Formateur·trice | Evaluation | |||||||

| N° | Libellé | Dimension | Temps | Description | Modalité | Ressources pour l'apprenant·e | Ressources pour le/la formateur·trice | Action du/de la formateur·trice | Modalité et critère | Type |

| 2) "PENDANT" : MISE AU POINT - PRESENTIEL | ||||||||||

| 2 | Comprendre l'importance de la cybersécurité dans l'entreprise | Cognitif, Affectif | 5 min * 3 personnes * 2 tournus =~ 30 minutes + 30 minutes de questions avec le/la formateur·trice | Jigsaw - Pitch de 3-5 minutes à présenter à un groupe de 3 répété 1 fois | En groupe | Notes prises pendant le module e-learning | Tables pour permettre ces regroupements de 3 personnes | Question/réponse des points incomplets / incorrects à la fin des deux tournus. | Pertinence de l'argumentation | Formative |

| Objectif spécifique d'apprentissage | Situations d'apprentissage | Formateur·trice | Evaluation | |||||||

| N° | Libellé | Dimension | Temps | Description | Modalité | Ressources pour l'apprenant·e | Ressources pour le/la formateur·trice | Action du/de la formateur·trice | Modalité et critère | Type |

| 3) "APRES" : 2 MODULES RESTANTS ET RAPPELS - DISTANCIEL | ||||||||||

| 3.1 | Voir objectifs 1.2, 1.3, 1.4 | Cognitif | 0-30 min | Suite à la partie en présentiel, petit qcm résumant les points importants, permettant aux collaborateur·trice·s de s'autoévaluer sur leurs compétences/connaissances. | Individuel | Notes prises en présentiel sur les points compris des modules et les points à approfondir | Plateforme LMS + QCM sur chacun des 3 modules | Suivre et gérer les accès aux modules e-learning, renvoyer des rappels par e-mail + Note permet de voir si Jigsaw a bien marché | Correction si réponse fausse, ouverture si réponse correcte | Formative + Sommative |

| 3.2 | Cognitif | 30 min ou 60 min | Redirection obligatoire vers un ou les deux modules en fonction des questions moins bien réussies. | Individuel | Notes prises lors de la séance en présence | Plateforme LMS | Suivre et gérer les accès aux modules e-learning, renvoyer des rappels par e-mail | Correction si réponse fausse, ouverture si réponse correcte | Formative | |

| 3.3 | Comprendre l'importance de la cybersécurité dans l'entreprise | Cognitif | 60 min | Réunion pour parler des faiblesses en termes de cybersécurité dans l'entreprise | En groupe | Notes prises sur les trois modules + la séance | Beamer pendant la réunion, quelques slides si nécessaire | Va demander de rassembler tous les points qui ont été incompris ou incomplets lors de la dernière séance en présence et les approfondit encore ici, permettant un rappel puis un approfondissement si nécessaire | Pertinence de l'argumentation | Formative |

| 3.4 | Voir objectifs 1.2, 1.3, 1.4 Objectif pour l'entreprise : Évaluer l'apprentissage selon le module et selon le temps d'intervalle |

Cognitif | 15 min | Après 1 mois et/ou 3 mois et/ou 6 mois, un autre qcm est envoyé aux apprenant·e·s. Il sera demandé de répondre ce qu'ils pensent et ne pas devoir recourir à de la documentation externe afin de permettre d'améliorer la formation "Il n'y a pas de conséquences si mauvaises réponses, au contraire, ceci permettra d'améliorer la formation – nous vous encouragerons aussi à nous laisser des commentaires à la fin de ce questionnaire" | Individuel | Rien si possible | QCM sur chacun des 3 modules | Suivre et gérer les accès aux QCM, renvoyer des rappels par e-mail. Les QCM envoyés à une personne soit après 1/3/6 mois permet de comparer aussi entre différents laps de temps pour voir quelles sont les notions qui sont plus longtemps retenues et donc quelles sont les modules à améliorer. Analyser la différence entre les évaluations sommatives des points 3.1 et 3.4 selon le module, et selon le temps | Correction si réponse fausse | Sommative |

Axe des connaissances et compétences

Objectifs

L’objectif principal de la formation est : Répondre de manière adéquate à des situations de sécurité informatique.

Plus précisément, à l’issue de cette formation, les apprenant·e·s devront :

Contenus

Type de connaissances

| N° | Factuelles | Conceptuelles | Procédurales | Métacognitives |

|---|---|---|---|---|

| 1 | Utiliser les outils de bureautique | Comprendre le phishing | Lire les indices relatifs à un phishing | Régulation émotionnelle et cognitive |

| 2, 4 | Utiliser les outils de bureautique | Comprendre les termes de la cybersécurité, mot de passe, stockage de mot de passe | Créer un mot de passe complexe, stocker ses mots de passe de manière sécurisée | |

| 3 | Présenter un powerpoint, être en lien avec les collaborateur·trice·s | Comprendre les termes de la cybersécurité, mot de passe, stockage de mot de passe | Gérer l’anxiété liée à une présentation |

Axe pédagogique

Méthode

Durant cette formation, différentes méthodes pédagogiques sont utilisées :

- Sensibilisation aux conséquences si non respect de certaines normes de sécurité

- Acquisition individuelle des connaissances en lien avec différentes thématiques de la cybersécurité

- Collaboration et production de groupe sur une des thématiques abordées

- Présentation de groupe et discussion sur la formation

Activités

Différentes activités sont proposées au cours de la formation.

1. La première activité se déroule à distance et de manière individuelle. Le nouveau collaborateur doit visionner une vidéo interactive qui a pour sujet d'introduire la formation sur la cybersécurité mais de surtout sensibiliser les collaborateurs, via un cas concret, aux conséquences que le non respect des normes de sécurité pourraient avoir.

2. Toujours à distance et individuellement, chaque collaborateur suit trois modules e-learning correspondant aux trois thèmes abordés dans cette formation. Il suivra deux modules de niveau basique et un de niveau expert. Le suivi d'un module de base est nécessaire afin que, lors de la séance en présence, le vocabulaire de base soit acquis pour une meilleure compréhension et participation à la discussion.

3. Ensuite lors d'une séance en présentiel, les nouveaux collaborateurs vont être regroupés en fonction des modules experts qu'ils ont suivi. Cela veut dire qu'il y aura 3 groupes, un constitués des experts du module 1, un autre avec les experts du module 2 et le dernier avec les experts du module 3. Chaque groupe va devoir préparer une présentation à faire aux deux autres groupes afin qu'ils repartent tous avec les éléments importants à retenir.

Evaluations

Suite à cette formation, l'acquis des connaissances des collaborateurs va être évalués sous trois formes :

1. Une semaine après la séance en présentiel, les participants vont recevoir, sur leur email professionnel, un lien vers un QCM afin d'évaluer leur connaissance sur les trois thématiques abordées pendant la formation. Le seuil de réussite est fixé à 80% pour chacune des thématiques. Si le collaborateur devait avoir un résultat en dessous du seuil de réussite, il devra alors suivre le module expert du ou des thème(s) échoué(s) puis il sera à nouveau évalué.

3. Un mois après, ...

2. Six mois après la formation, les collaborateurs ayant suivi la formation vont à nouveau recevoir un faux email de type phishing afin d'évaluer s'ils mettent en pratique ce qu'ils ont appris pendant la formation.

Les collaborateurs vont également évaluer la formation. Celle-ci interviendra après l'évaluation des connaissances. Le participant évaluera la formation sur plusieurs points et selon une échelle de Likert. Sa satisfaction sera évaluée à ce moment.

Storyboard - Enchaînement des activités

Scénario médiatique

Avant

Email de phishing reçu dans le client mail que les employés de CHIP utilisent. Accès à la plateforme Moodle de la formation ou se trouvent les modules. Chaque module comporte un mélange de vidéo, vidéo interactive, pages d’informations, pages interactives.

Pendant

L’atelier se fait surtout hors écran. Les présentations de X minutes sur chaque sujet se font avec des slides préparées par les apprenants.

Autres activités en présentiel? A déterminer…

Après

Tests réguliers via email / changement de mot de passe Sondage annuel sur la cybersécurité dans la boite, anonyme, rapide, avec un moyen de signaler les problèmes rencontrés ou observés qui permet d’orienter le programme de la séance annuelle de rappel.

Scénario de soutien à l’apprentissage

Avant

D’une part, pour que les nouveaux collaborateurs comprennent bien le dispositif de formation, une feuille de route détaillée sera envoyée à chacun (sans divulguer l’étape du phishing). Le but est qu’ils parviennent à saisir le processus global de la formation, pour savoir ce qui va être fait, à quel moment et par quel moyen. On minimise ainsi le risque d’être confronté à des apprenants qui se demandent ce qu’ils font là.

D’autre part, les supports de formation seront d’ores et déjà mis en ligne sur Moodle afin que les collaborateurs puissent en prendre connaissance s’ils le souhaitent. Cela n’engage à rien mais c’est une modalité appréciable pour certains apprenants. À ce titre, il faudra donc transmettre les identifiants nécessaires pour pouvoir accéder à Moodle.

Pendant

Tout au long de la formation, la plateforme Moodle réunit l’ensemble des ressources nécessaires, ce qui inclut des textes et des vidéos. La mise à disposition des ressources vise à favoriser l’autonomie des apprenants, car à l’issue de la formation, ils seront également amenés à chercher par eux-mêmes des informations. Sur Moodle, la page d’accueil du dispositif devra être organisée pertinemment afin de permettre des recherches efficaces et non frustrantes, en mettant notamment l’accent sur un sommaire exhaustif.

Conformément au cahier des charges, les communications seront centralisées sur Moodle. Toute question non personnelle devra être posée sur une page “FAQ” afin que la réponse bénéficie à l’ensemble du groupe. À nouveau, il s’agit d’un enjeu d’autonomie ; on souhaite que les apprenants tentent de trouver des réponses en consultant la plateforme avant de solliciter le formateur. On notera que les autres apprenants auront la possibilité de répondre eux-mêmes aux questions de leurs collègues, avec comme seul impératif de faire référence au support où se trouve l’information demandée.

Enfin, puisque la partie à distance comporte des phases de travail individuel ou en sous-groupe, un tableau récapitulatif disponible sur Moodle permettra à chacun de visualiser la répartition du travail et les tâches en cours. En substance, il s’agit d’un outil d’awareness qui vise à instaurer une dynamique de travail productive et transparente, pour que les apprenants prennent conscience que chacun travaille bel et bien, malgré la distance.

Après

Considérant qu’il s’écoule parfois des mois entre l’acquisition d’une connaissance et sa mobilisation en contexte réel, il est nécessaire de centraliser l’ensemble des contenus de la formation à un endroit rapidement accessible pour les collaborateurs. Ce faisant, les supports de formation mis en ligne sur Moodle resteront disponibles en tout temps. Pour demeurer pertinentes, les ressources en ligne devront par ailleurs être mises à jour régulièrement, au gré des évolutions en termes de cybersécurité, et tous les employés devront être notifiés de telles modifications.

Références bibliographiques

Aronson, E. (1978). The jigsaw classroom. Sage.

Bourgeois, É. (2011). Chapitre 1. Les théories de l’apprentissage: Un peu d’histoire... In Apprendre et faire apprendre (pp. 23–39). Presses Universitaires de France. https://doi.org/10.3917/puf.brgeo.2011.01.0023

Dillenbourg, P., Baker, M. J., Blaye, A., & O’Malley, C. (1995). The evolution of research on collaborative learning. In Spada, E. and Reiman, P. Learning in Humans and Machine: Towards an interdisciplinary learning science (pp.189-211). Elsevier, Oxford.

George, S., Michel, C., & Ollagnier-Beldame, M. (2013). Usages réflexifs des traces dans les environnements informatiques pour l’apprentissage humain. Intellectica, 59(1), 205–241. https://doi.org/10.3406/intel.2013.1091

Vienneau, R. (2011). Apprentissage et enseignement: théories et pratiques. Montréal : Gaëtan Morin.