« Traquer les emails suspects et les fraudes » : différence entre les versions

| (34 versions intermédiaires par 2 utilisateurs non affichées) | |||

| Ligne 1 : | Ligne 1 : | ||

{{tutoriel | {{tutoriel | ||

|fait_partie_du_cours= | |fait_partie_du_cours=Digital skills @ FPSE | ||

|fait_partie_du_module=sécurité et protection des données | |fait_partie_du_module=sécurité et protection des données | ||

|pas_afficher_sous-page=Non | |pas_afficher_sous-page=Non | ||

| Ligne 14 : | Ligne 14 : | ||

[[Fichier:Card3 unitice.jpg|270px|right]] | [[Fichier:Card3 unitice.jpg|270px|right]] | ||

== Introduction == | == Introduction et programme == | ||

Cette page sert à coordonner | Cette page sert à coordonner l'activité '''traquer les emails suspects et les fraudes'''. | ||

Durée : 45 minutes | Durée : 45 minutes | ||

| Ligne 22 : | Ligne 22 : | ||

Programme: | Programme: | ||

* Présentation de la thématique | * Présentation de la thématique | ||

* Réalisation des activités | * Réalisation des activités | ||

* | * Récapitulatif des informations essentielles | ||

* | * Liens (pour aller plus loin) | ||

== Présentation == | == Présentation de la thématique == | ||

Savez-vous reconnaître les emails frauduleux ou malveillants ? | Savez-vous reconnaître les emails frauduleux ou malveillants ? | ||

Chacun-e de nous reçoit parfois une quantité de mails astronomiques dans la journée. Il faut toujours se montrer attentif face aux emails reçus même si ceux-ci ''paraissent'' de confiance. | |||

Les | De multiples fraudes et malveillances sévissent actuellement. Parmi les plus courantes, nous pouvons citer : | ||

* Les mails de frauduleux ayant pour objectif de vous escroquer comme le ''phishing'' (hameçonnage pour récupérer des données personnelles), ; le ''scam'' (arnaque); le ''spoofing'' (ursurpation d'adresse mails existantes pour propager des virus) etc. | |||

* Les mails ayant pour objectif de propager des ''programmes malveillants'' (malwares) comme les virus informatique, les ''spywares'' (logiciels espions), les ''ransomwares'' (rançongiciel), | |||

* Les mails indésirables, aussi appelés ''pourriels'' ou ''spam'', inoffensif mais qui ''polluent'' la boîte mail. Pour ce sujet, voir aussi [[Mise à jour du système d'exploitation de l'ordinateur]]. | |||

== Activité == | |||

{{Bloc important|Cet activité ne vise pas à fournir une documentation exhaustive des fraudes actuelles ce qui serait impossible et rapidement caduque. Nous proposons ici de vous guider vers des '''bonnes pratiques''' qui vous aideront à déceler les emails frauduleux}} | |||

* Matériel requis : ordinateur, accès Internet. | * Matériel requis : ordinateur, accès Internet. | ||

* Livrable : travailler à partir du template de livrable '''[https://moodle.unige.ch/pluginfile.php/1391626/mod_assign/introattachment/0/emails_vosinitiales.docx?forcedownload=1 emails_vosinitiales]''' à télécharger (*.docx ou *.odt). | |||

* Livrable : | |||

==== Analyser le contenu du mail ==== | ==== Analyser le contenu du mail ==== | ||

Voici un mail que vous pourriez recevoir: | |||

[[Fichier:Contenu-mail-frauduleux.jpg|none|left|600px]] | [[Fichier:Contenu-mail-frauduleux.jpg|none|thumb|left|600px]] | ||

Dans votre livrable, indiquez si ce mail vous semble ou non de confiance. Si non, (1) relevez les éléments suspects (au moins 3 éléments) et (2) décrivez-les (liste ou capture d'image commentée). | |||

==== Identifier l'émetteur du mail ==== | ==== Identifier l'émetteur du mail ==== | ||

| Ligne 64 : | Ligne 55 : | ||

Voici plusieurs exemples d'expéditeurs de mail : | Voici plusieurs exemples d'expéditeurs de mail : | ||

{| | {| class="wikitable" | ||

|- | |- | ||

| Ce mail est censé provenir de Apple | | Ce mail est censé provenir de Apple | ||

| Ligne 76 : | Ligne 67 : | ||

|} | |} | ||

Dans votre livrable, (1) indiquez si ces expéditeurs vous semblent ou non de confiance et (2) pourquoi (c'est-à-dire les éléments qui vous font douter de l’authenticité des expéditeurs). | |||

==== Identifier les liens suspects ==== | ==== Identifier les liens suspects ==== | ||

| Ligne 84 : | Ligne 75 : | ||

Voici 2 exemples de liens hypertexte : | Voici 2 exemples de liens hypertexte : | ||

{| | {| class="wikitable" | ||

|- | |- | ||

| Lien Swisscom | | Lien Swisscom | ||

| Ligne 90 : | Ligne 81 : | ||

|- | |- | ||

| Lien Unige | | Lien Unige | ||

| [[Fichier: | |||

|[[Fichier:Email image2.jpg|sans_cadre|900x900px]] | |||

|} | |||

Dans votre livrable, pour chaque lien : (1) indiquez s'il vous semble ou non de confiance et (2) relevez les éléments qui justifient votre réponse. | |||

Dans votre | |||

==== | ==== Repérer les pièces jointes suspectes ==== | ||

Les pièces jointes contenues dans les mails peuvent contenir des programmes malveillants pouvant infecter votre machine ou récupérer vos données. Le simple fait de cliquer sur une pièce jointe peut suffire à activer ce type de programme ! | Les pièces jointes contenues dans les mails peuvent contenir des programmes malveillants pouvant infecter votre machine ou récupérer vos données. Le simple fait de cliquer sur une pièce jointe peut suffire à activer ce type de programme ! | ||

Consultez la page [https://plone.unige.ch/distic/pub/messagerie/secu/pieces-jointes-securite sécurité et pièces jointes de la DiSTIC] pour prendre connaissance des bonnes pratiques | Consultez la page [https://plone.unige.ch/distic/pub/messagerie/secu/pieces-jointes-securite sécurité et pièces jointes de la DiSTIC] pour prendre connaissance des bonnes pratiques et les recenser. | ||

Dans votre livrable, synthétiser ces éléments en une liste de 3 points principaux à retenir. | |||

== | == Messages clés == | ||

[[Fichier:Security mail.png|180px|right]] | [[Fichier:Security mail.png|180px|right]] | ||

| Ligne 118 : | Ligne 106 : | ||

}} | }} | ||

== Procédure à suivre en cas de mail suspect == | |||

A l'Unige, si vous recevez un email suspect dans votre boîte mail institutionnelle, veuillez suivre la procédure suivante : | |||

* | * Remplissez le questionnaire dont vous trouvez le lien dans la page [https://plone.unige.ch/distic/pub/messagerie/secu phishing]<ref>page uniquement accessible en VPN</ref> de la DiSTIC. | ||

* Supprimez ce mail définitivement de votre machine (corbeille puis suppression du message dans la corbeille) | * Supprimez ce mail définitivement de votre machine (corbeille puis suppression du message dans la corbeille) | ||

| Ligne 129 : | Ligne 117 : | ||

== Liens == | == Liens == | ||

; Lien générique de la DiSTIC | ; Lien générique de la DiSTIC | ||

* [https://plone.unige.ch/distic/pub/messagerie/secu Sécurité de la messagerie] | ;* [https://plone.unige.ch/distic/pub/messagerie/secu Sécurité de la messagerie] | ||

; Contacts à la FPSE | ; Contacts à la FPSE | ||

Pour vous aider dans ces démarches, les ARE-informatique sont à votre écoute tous les jours en salle FOCUS FPSE (3189) ou à la bibliothèque. Consultez les horaires de permanences ici : https://www.unige.ch/infoetu/infos-pratiques/horaires-des-moniteursrices/<references /> | |||

Dernière version du 15 février 2024 à 13:19

| Digital skills @ FPSE | |

|---|---|

| Module: sécurité et protection des données | |

| ◀▬▬▶ | |

| ⚐ finalisé | ☸ débutant |

| ⚒ 2024/02/15 | ⚒⚒ 2020/02/06 |

| Objectifs | |

|

|

| Catégorie: Education au numérique | |

Introduction et programme

Cette page sert à coordonner l'activité traquer les emails suspects et les fraudes.

Durée : 45 minutes

Programme:

- Présentation de la thématique

- Réalisation des activités

- Récapitulatif des informations essentielles

- Liens (pour aller plus loin)

Présentation de la thématique

Savez-vous reconnaître les emails frauduleux ou malveillants ?

Chacun-e de nous reçoit parfois une quantité de mails astronomiques dans la journée. Il faut toujours se montrer attentif face aux emails reçus même si ceux-ci paraissent de confiance.

De multiples fraudes et malveillances sévissent actuellement. Parmi les plus courantes, nous pouvons citer :

- Les mails de frauduleux ayant pour objectif de vous escroquer comme le phishing (hameçonnage pour récupérer des données personnelles), ; le scam (arnaque); le spoofing (ursurpation d'adresse mails existantes pour propager des virus) etc.

- Les mails ayant pour objectif de propager des programmes malveillants (malwares) comme les virus informatique, les spywares (logiciels espions), les ransomwares (rançongiciel),

- Les mails indésirables, aussi appelés pourriels ou spam, inoffensif mais qui polluent la boîte mail. Pour ce sujet, voir aussi Mise à jour du système d'exploitation de l'ordinateur.

Activité

- Matériel requis : ordinateur, accès Internet.

- Livrable : travailler à partir du template de livrable emails_vosinitiales à télécharger (*.docx ou *.odt).

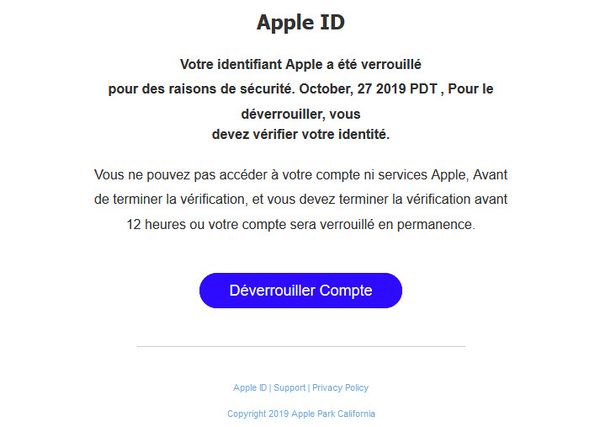

Analyser le contenu du mail

Voici un mail que vous pourriez recevoir:

Dans votre livrable, indiquez si ce mail vous semble ou non de confiance. Si non, (1) relevez les éléments suspects (au moins 3 éléments) et (2) décrivez-les (liste ou capture d'image commentée).

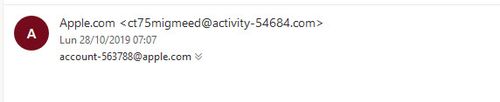

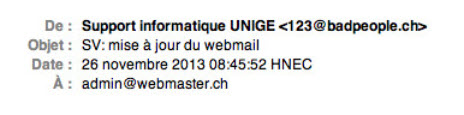

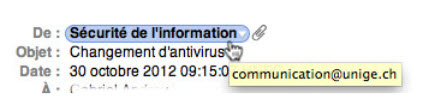

Identifier l'émetteur du mail

Voici plusieurs exemples d'expéditeurs de mail :

| Ce mail est censé provenir de Apple | |

| Ce mail est censé provenir de l'Unige | |

| Ce mail est censé provenir de l'Unige |

Dans votre livrable, (1) indiquez si ces expéditeurs vous semblent ou non de confiance et (2) pourquoi (c'est-à-dire les éléments qui vous font douter de l’authenticité des expéditeurs).

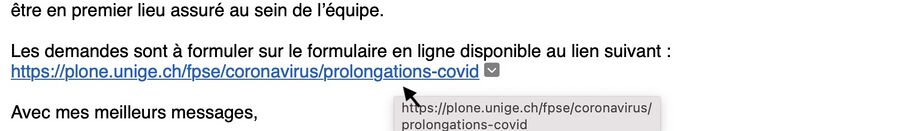

Identifier les liens suspects

Certains mails contiennent des liens hypertextes. Même si le lien vous semble fiable (exemple : un lien vers une page web de l'Unige), ce n'est peut être pas toujours aussi évident.

Voici 2 exemples de liens hypertexte :

| Lien Swisscom | |

| Lien Unige |

|

Dans votre livrable, pour chaque lien : (1) indiquez s'il vous semble ou non de confiance et (2) relevez les éléments qui justifient votre réponse.

Repérer les pièces jointes suspectes

Les pièces jointes contenues dans les mails peuvent contenir des programmes malveillants pouvant infecter votre machine ou récupérer vos données. Le simple fait de cliquer sur une pièce jointe peut suffire à activer ce type de programme !

Consultez la page sécurité et pièces jointes de la DiSTIC pour prendre connaissance des bonnes pratiques et les recenser.

Dans votre livrable, synthétiser ces éléments en une liste de 3 points principaux à retenir.

Messages clés

Lors de la réception des mails:

- Analyser le contenu du mail

- Identifier l'émetteur du mail

- Identifier les liens suspects

- Scruter les pièces jointes

Procédure à suivre en cas de mail suspect

A l'Unige, si vous recevez un email suspect dans votre boîte mail institutionnelle, veuillez suivre la procédure suivante :

- Remplissez le questionnaire dont vous trouvez le lien dans la page phishing[1] de la DiSTIC.

- Supprimez ce mail définitivement de votre machine (corbeille puis suppression du message dans la corbeille)

Acknowledgements

Des images et du texte ont été reproduits à partir de la documentation de la DiSTIC de l'Unige avec leur accord. Avant de réutiliser des images, veillez à contacter les auteurs.

Liens

- Lien générique de la DiSTIC

- Contacts à la FPSE

Pour vous aider dans ces démarches, les ARE-informatique sont à votre écoute tous les jours en salle FOCUS FPSE (3189) ou à la bibliothèque. Consultez les horaires de permanences ici : https://www.unige.ch/infoetu/infos-pratiques/horaires-des-moniteursrices/

- ↑ page uniquement accessible en VPN