« CyberTranquille! » : différence entre les versions

Aucun résumé des modifications |

|||

| (130 versions intermédiaires par 5 utilisateurs non affichées) | |||

| Ligne 1 : | Ligne 1 : | ||

==Introduction | ==Introduction == | ||

===Public et contexte=== | ===Public et contexte=== | ||

====Contexte==== | ====Contexte==== | ||

L’organisation Chip a fait évoluer son programme d’intégration des nouveaux.elles collaborateur·trices, afin de : | |||

*Profiter de la mise en place d’une plateforme de formation en ligne pour hybrider le parcours d’intégration | *Profiter de la mise en place d’une plateforme de formation en ligne pour hybrider le parcours d’intégration; | ||

*Renforcer la mise en relation des personnes et créer des liens entre les nouvelles personnes et les | *Renforcer la mise en relation des personnes et créer des liens entre les nouvelles personnes et les équipes en place; | ||

*Alléger le programme et adapter les présentations selon la pertinence du contenu | *Alléger le programme et adapter les présentations selon la pertinence du contenu. | ||

Les employé·es ont montré une surcharge cognitive durant les semaines d’intégration, peu propice aux apprentissages et la mémorisation. Ces dernières comprennent des journées complètes, en présentiel, enchaînant les présentations successives des différentes thématiques par les départements concernés. De ce fait, la plupart des apprenant.es se trouve dans une situation d'apprentissage complexe, voire non favorable à l'acquisition des connaissances, des nouveaux savoirs et savoir-faire. Ce contexte rend difficile la mémorisation d'éléments importants, notamment le fait de retrouver et accéder aux informations nécessaires au moment voulu, besoin qui peut se produire des mois après la formation initiale. | |||

Il y a deux ans, l'organisation Chip a subi une cyberattaque d'envergure qui a eu un impact désastreux : perte de crédibilité, attaque en justice pour défaut de sécurisation des données, et, dans tous les cas, une perte financière considérable. Il s'agit, dès lors, d'ancrer la cybersécurité dans l'ADN de la culture de l'entreprise et a fortiori de sensibiliser et d'outiller les collaborateur.trices de l'organisation aux bonnes pratiques, afin de pouvoir agir de manière adéquate face à des situations de sécurité informatique au quotidien dans l'entreprise et de manière générale. | |||

====Public cible==== | ====Public cible==== | ||

La première catégorie d'apprenant.es comprend les nouveaux.elles collaborateur·trices qui intègrent l’entreprise, durant les trois premiers mois de leur engagement. Il y a en moyenne 12-15 personnes par mois, qui maîtrisent au préalable les autres modules de la formation proposée par Chip et ont été introduit.es à l'utilisation de la plateforme de e-learning (organisation des ressources, forum). A ce stade, il est nécessaire d'améliorer leurs compétences dans le maniement de la plateforme, gestes et savoir faire qui relèvent éminemment de la cybersécurité. | |||

l’entreprise, durant les trois premiers mois de leur engagement. Il y a en moyenne 12-15 personnes par mois. | |||

Une autre catégorie du public cible se compose des personnes ressources de l'entreprise qui vient renforcer et consolider les acquis et le savoir faire des nouveaux dans des périodes précises de ce module. | |||

Ce choix de public cible est basé sur les théories d'apprentissages et l'intérêt de diversifier les stratégies pédagogiques qui favorisent l'apprentissage et l'acquisition des savoirs, savoirs faire et savoir être. | |||

====Prérequis et niveau==== | ====Prérequis et niveau==== | ||

aucun | La formation CyberTranquille! ne requiert aucun niveau en programmation, ni de niveau avancé en informatique, néanmoins elle demande une aisance dans la manipulation de l'outil informatique. Comme, tous les employé.es communiquent et utilisent la plateforme Moodle demandée par Chip, l'aisance dans l'utilisation de cet outil mis à disposition par l'entreprise est nécessaire à acquérir. | ||

====Besoins et contraintes==== | ====Besoins et contraintes==== | ||

*Intégration de tous les niveaux dans un seul scénario. | |||

* | *La proposition de formation doit être adaptable en fonction des besoins de l'entreprise, des employés et leurs niveaux. | ||

*La formation doit être | *Réduire au maximum les temps morts en présentiel. | ||

* | *Les parties à distance doivent pouvoir être stockées sur le LMS Moodle. | ||

*Les parties à distance doivent pouvoir être stockées sur le LMS Moodle | |||

*Toutes les communications doivent être centralisées (par Moodle) | *Toutes les communications doivent être centralisées (par Moodle) | ||

*Proposer un programme flexible qui comprend partie générique pour tous les nouveaux, ainsi que des embranchements personnalisés selon les départements et/ou fonctions exercées. | *Proposer un programme flexible qui comprend une partie générique pour tous les nouveaux, ainsi que des embranchements personnalisés selon les départements et/ou fonctions exercées. | ||

===Environnement spatio-temporel=== | ===Environnement spatio-temporel=== | ||

====Accès==== | ====Accès==== | ||

Chaque apprenant.e reçoit un e-mail sur sa messagerie professionnelle de l'entreprise expliquant les modalités d'accès aux modules (identifiants, stockage du mot de passe), gestes qui relèvent déjà de la cybersécurité. | |||

* | |||

Chaque collaborateur.trice est informé de la politique BYOD de l'organisation. | |||

La partie de e-learning asynchrone est disponible sur la plateforme Moodle à tous les collaborateur.trices. | |||

La partie de e-learning synchrone une fois réalisée et enregistrée est disponible a posteriori sur la plateforme Moodle pour les participant.es du module uniquement. | |||

Faciles d'accès, les ressources et supports liés à l'ensemble de la formation (boîte à outils) sont disponibles sur la plateforme Moodle à tous les collaborateur.trices, en tous temps. | |||

====Lieux : ==== | |||

* dans les locaux de l'entreprise sur un poste de travail individuel ou à distance chez soi pour le module e-learning asynchrone, individuel; | |||

* dans les locaux de l'entreprise pour la plénière en présentiel synchrone et les travaux de groupe (salle de réunion dédiée et disposant d'ordinateurs; | |||

* dans les locaux de l'entreprise sur un poste de travail individuel ou à distance chez soi pour les travaux de groupe (édition collaborative et collective) synchrone et asynchrone. | |||

Nous avons envisagé, en plus de la plateforme Moodle qui centralise toutes les communications, les outils plus fluides tels zoom, discord, mattermost afin de faire dialoguer, de manière plus instantanée, les personnes et les groupes. En outre, pour les documents partagés et l'édition en temps réel lors de collaborations, Google drive semble plus intuitif que etherpad et son intégration sur Moodle. | |||

==== | ====Durée de la formation==== | ||

de 3 à 4 heures (selon les temporalités individuelles en asynchrone) | |||

==== | ====Rythmes des apprentissages==== | ||

*Partie à distance asynchrone, individuelle : durant cette période, les apprenant.es adaptent le rythme de leurs apprentissages en fonction de leur niveau, leur organisation et autres paramètres individuels, l'objectif étant de personnaliser cette période (différenciation, feedbacks individuels), afin de soutenir l'adaptation des connaissances et le réajustement des savoir faire. | |||

*Partie en présentiel, synchrone, plénière : assure la remise à niveau de tous les employé-es, consolide les acquis, vérifie les pré-requis, régulation au travers d'activités collectives (institutionnalisation, feedbacks collectifs) et permet de tisser des liens entre les collaborateur.trices (team building, évaluation par les pairs, notamment). | |||

== | ==Proposition : l’apprenant.e au centre de la formation == | ||

Le contexte et l'analyse des besoins nous amène à proposer une formation hybride structurée en 3 dispositifs d'apprentissages, envisagés à l'aune du [https://www.ecolebranchee.com/wp-content/uploads/2013/09/samr-Stasse.jpg?_gl=1*1m18ude*_ga*MTQyMTA5NDc5MS4xNjc1MzAwNTM5*_ga_8JDCFLWQ6K*MTY3NTMwMDUzOC4xLjEuMTY3NTMwMDY0My4wLjAuMA.. modèle SAMR] (Substitution, Augmentation, Modification, Redéfinition) développé par Ruben Puentedura, qui nous fournit des critères utiles pour la conception du module. Il s'agit d'être attentif.ve à ce que les différents moments et tâches formatives en e-learning et les activités d'apprentissage en présentiel soient complémentaires, propices à l’engagement des apprenant.es, que les différentes modalités allègent la charge cognitive diagnostiquée. En outre, le recours aux outils et contenus numériques doit apporter une plus value, au sens de Puentadura: "''La technologie permet une reconfiguration significative de la tâche''", voire "''La technologie permet la création de nouvelles tâches auparavant inconcevables''". | |||

* | |||

== | ===Avant (individuel, asynchrone) : Notions essentielles=== | ||

'''Quoi, Qui, Où, Quand, Comment, Combien, Pourquoi?''' Chaque apprenant.e reçoit un e-mail sur sa messagerie professionnelle de l'entreprise introduisant à la formation: | |||

* un bref descriptif des buts et le calendrier de la formation, | |||

* les modalités d'accès aux modules de formation en ligne et aux ressources (boîte à outils) liées, | |||

* la présentation des enseignant.es et des personnes ressources au sein de l'entreprise et leurs contacts. | |||

=== | '''Module e-learning:''' | ||

La formation débute en modalité d'apprentissage e-learning à distance asynchrone, individuelle qui vise à engager l'apprenant.e dans le parcours de formation via: | |||

* un autodiagnostic, | |||

* le visionnage de vidéos interactives avec feedbacks immédiats intégrés (maintien de l’attention, possiblement de la motivation) | |||

* le fait de devoir participer en postant une question sur le forum et d'accéder aux questions et commentaires des autres participant.es (partage des idées, des productions, des ressources entre pairs) | |||

* des productions communes sur des documents partagés que les apprenants pourront retrouver dans le temps. | |||

En mode individuel, l'apprenant.e peut aller à son rythme. La vidéo introductive est brève, suscite l'intérêt donne l'essentiel de l'information. | |||

Suit un module sur mesure en fonction des réponses de la vidéo introductive. Toutefois l'apprenant.e peut décider de suivre tous les niveaux du module s'il/elle le désire. Les contenus d'apprentissages sont les 4 types de cybermenaces évoquées dans l'introduction: | |||

* le phishing | |||

* les logiciels malveillants | |||

* les menaces transmises par courriel | |||

* le craquage de mot de passe | |||

Il s'agit pour l'apprenant.e de découvrir ces notions ou d'affiner ses connaissances en matière de cybersécurité, puis d'auto-évaluer ses apprentissages via une carte des connaissances à compléter en fin de module. | |||

Les outils de learning analytics intégrés à la plateforme, les réponses des apprenant.es aux questions des vidéos interactives, les questions rédigées par ces derniers sur le forum permettent aux enseignant.es d'effectuer une évaluation diagnostique des connaissances et d'adapter la suite de la formation, notamment le choix des activités de groupe, et de faciliter l’apprentissage social entre les participant.es dans la période en plénière. | |||

===Pendant (présentiel, synchrone) : Travailler ensemble=== | |||

Il s'agit de connaître les bonnes pratiques en matière de cybersécurité telles que préconisées au sein de l'organisation et de tisser des liens entre les nouvelles personnes et les équipes en place. Le module en présentiel propose de réactiver les connaissances du module e-learning via un debriefing ludique qui allie team building et partage de connaissances. Ensuite, un premier niveau de transfert est opéré via une mise en pratique, la résolution d'un cas problème qui nécessite de travailler en groupe. Le tableau de la progression pédagogique ci-dessous en détaille les activités. | |||

===Après (présentiel ou télétravail) : Transfert des acquis dans la pratique=== | |||

Simulation de cyberattaque surprise non annoncée après la fin de la formation, tests aléatoires et réguliers, séance de mise à jour selon les résultats des tests, soit en e-learning soit en groupe, selon les besoins diagnostiqués. | |||

==Scénario d'apprentissage CyberTranquille== | |||

=== Objectifs pédagogiques === | |||

AXE des CONNAISSANCES & COMPÉTENCES | |||

À la fin de la formation globale, les collaborateur.trices seront capables de : | |||

# Reconnaître et se prémunir de quatre types différents de cybermenaces: (connaissances factuelles, conceptuelles, procédurales) | |||

## le phishing | |||

## les logiciels malveillants | |||

## les menaces transmises par courriel | |||

## le craquage de mot de passe | |||

# Collaborer efficacement avec les personnes ressources de l’entreprise (connaissances factuelles, procédurales, métacognitives) | |||

# Connaître personnellement les différents acteurs et savoir comment les équipes fonctionnent. (connaissances factuelles, procédurales) | |||

# | |||

À la fin de la partie commune à toutes et tous les employé.es seront capables de : | |||

* Comprendre et identifier les différentes menaces sur le net. | |||

* Comprendre les risques et les conséquences de la cybersécurité | |||

* Savoir trouver les solutions adéquates | |||

* Connaître et appliquer les bons gestes | |||

* | |||

(connaissances factuelles, conceptuelles, procédurales) | |||

À la fin des parties personnalisées en fonction des départements et des cahiers des charges, les employés seront capables de: | |||

* Identifier les situations de sécurité problématiques de leurs propres départements | |||

* Savoir trouver les solutions adéquates au département | |||

* Savoir maintenir périodiquement la cybersécurité du département | |||

* Savoir prendre la décision de se mettre en groupe pour trouver la solution. | |||

(connaissances conceptuelles, procédurales, métacognitives) | |||

=== Planification des activités d'apprentissage === | |||

====Période AVANT==== | ====Période AVANT==== | ||

{| class="wikitable" style="margin-left: auto; margin-right: auto; width: 100%; height: auto;" | {| class="wikitable" style="margin-left: auto; margin-right: auto; width: 100%; height: auto;" | ||

|+ Tableau de la progression pédagogique | |+ Tableau de la progression pédagogique | ||

|- | |- | ||

!Activités | ! MODULES/ Activités !! objectifs d’apprentissage!! activités de l’apprenant!! activités du formateur-trice !! modalités de travail et outils !! durée !! stratégie pédagogique | ||

|- | |- | ||

||Évaluation diagnostique initiale des compétences des participantes, par rapport aux objectifs d’apprentissage de la formation | |||

Acquisition Production | |||

|Tester les niveaux de connaissance des apprenants afin de leur proposer les modules adaptés. Acquisition de connaissances||'''Testez vos connaissances sur la cybersécurité'''<br>Test individuel pour évaluer les connaissances et compétences des participants vis-à-vis de la cybersécurité (visualisation des vidéos interactives) et répondant aux questions incluses ||Evalue, prépare, réadapte le contenu par rapport au niveau du public ||Individuel distanciel asynchrone:<br>-utilisation de la plateforme + forum <br>boîte à outils<br>-vidéos et questions<br>-carte de connaissances à compléter online ||10<br> minutes ||stratégie réflexive, cognitive, une stratégie affective, métacognitives, apprentissage constructiviste. | |||

|- | |- | ||

|| | ||<br>Adaptation et Réadaptation des contenus | ||

Production | |||

|Faire participer activement, formuler une question. ||Question en fin d'évaluation( juste après la visualisation de la vidéo interactive: chaque participant doit poster sur le forum une question sur la cybersécurité avant la plénière, pour préparer sa présentation ||-le/la formateur.trice analyse les tests et organise la présentation à venir ||Individuel distanciel asynchrone<br> ||!<br> minutes || | |||

|- | |- | ||

| || | | Acquisition Production classe inversée module e-learning les 4 types de cybermenaces || Découvrir :les types de failles de sécurité / cybermenaces<br>contenus et connaissances en matière de cybersécurité<br>évaluation ||Classe inversée: selon le niveau de connaissance de l’apprenant.e<br>Vidéo interactive + feedbacks intégrés en fonction des progressions<br>Poster sur le forum des réflexions || ||individuel<br> distanciel<br> asynchrone<br>Plateforme<br>boîte à outils<br>forum ||30<br> minutes ||stratégie réflexive, cognitive, une stratégie affective, métacognitives, apprentissage constructiviste, apprentissage collaboratif | ||

|} | |} | ||

<br> | <br> | ||

| Ligne 66 : | Ligne 154 : | ||

|+ Tableau de la progression pédagogique | |+ Tableau de la progression pédagogique | ||

|- | |- | ||

! MODULES/ Activités !! Objectifs d’apprentissage!! Activités de l’apprenant!! Activités du formateur-trice !! Modalités de travail et outils !! Durée !! Stratégie pédagogique | |||

! MODULES/ Activités !! | |||

|- | |- | ||

|| | | introduction au cours | ||

Collaboration | |||

| team building<br>icebreaker<br>mise en relation des participants ||'''Présentation des participants'''<br>Chaque participant présente un autre participant partenaire (après une brève discussion par deux) et pose la question personnelle à propos de la cybersécurité de leur partenaire. || Le/la formateur.trice orchestre le team building ||En présentiel<br>Synchrone<br>Plénière ||5<br> min. || | |||

|- | |- | ||

| | | négociation du cours | ||

Acquisition | |||

Discussion | |||

| Vérifier les acquis.<br>Réactivation boucle mémorielle Mise en commun des connaissance ||'''Debriefing du module à distance''' :Un bref débriefing en fonction de leurs traces d’apprentissage (réflexion postées sur le forum, réponses au test..) | |||

|| Faire un bref débriefing en fonction de leurs traces ||plénière<br>Synchrone ||15<br> min. || | |||

|- | |- | ||

| | |Collaboration Acquisition | ||

Pratique | |||

Discussion | |||

Remédiation | |||

| Mise en pratique. ||'''Résolution de problème''': Une activité de résolution de problème en groupes ||Formation des groupes de travail (optique collaborative et mélanges des niveaux de compétences)<br>-le/la formateur.trice accompagne les groupes si nécessaire ( dévolution/ régulation) ||En groupes, présentiel, synchrone ||45 min. ||stratégie réflexive, cognitive, une stratégie affective, métacognitives, apprentissage constructiviste, apprentissage collaboratif | |||

|- | |- | ||

| | |Collaboration | ||

Discussion | |||

Remédiation | |||

| Évaluation par les pairs ||'''Conclusion'''<br>Présentation des solutions du défi par les différents groupes, évaluation par les pairs et débat autour d’un point problématique saillant||Dirige, oriente, corrige, améliore, guide ||Groupe, présentiel,<br>synchrone,<br>plénière ||45<br>min. ||stratégie réflexive, cognitive, une stratégie affective, métacognitives, apprentissage constructiviste, apprentissage collaboratif, apprentissage socio-constructiviste | |||

|} | |} | ||

<br> | <br> | ||

| Ligne 82 : | Ligne 185 : | ||

====Période APRÈS==== | ====Période APRÈS==== | ||

{| class="wikitable" style="margin-left: auto; margin-right: auto; width: 100%; height: auto;" | {| class="wikitable" style="margin-left: auto; margin-right: auto; width: 100%; height: auto;" | ||

|+ Tableau de la progression pédagogique | |+ Tableau de la progression pédagogique | ||

|- | |- | ||

! MODULES/ Activités !! objectifs d’apprentissage!! activités de l’apprenant!! activités du formateur-trice !! modalités de travail et outils !! durée !! stratégie pédagogique | ! MODULES/ Activités !! objectifs d’apprentissage!! activités de l’apprenant!! activités du formateur-trice !! modalités de travail et outils !! durée !! stratégie pédagogique | ||

|- | |- | ||

|| | |situation réelle après la formation ||Réactiver les connaissances procédurales.<br>Évaluation de la qualité du transfert des acquis dans la pratique. ||Mettre en pratique ses connaissances, savoir faire et savoir être. ||Simulation surprise d'une cyber-attaque après la fin de la formation adressée aux participant.es. ||Individuel<br>Distanciel||45<br>min. || réinvestir toutes les stratégies. | ||

|} | |||

<br> | |||

=== Évaluation === | |||

Dans cette formation, nous proposons deux types d'évaluation: | |||

==== Évaluation des apprentissages ==== | |||

Cette évaluation est assurée par le-a formateur-trice, présente tout au long de la formation: au début( diagnostique), pendant le cours(vérifie les acquis de la période à distance), à la fin (formatrice, sommative) pour clôturer la formation et remédier aux lacunes persistantes en proposant de nouvelles pistes d'approfondissement des connaissances ou réorientation vers les contenus déjà traités. | |||

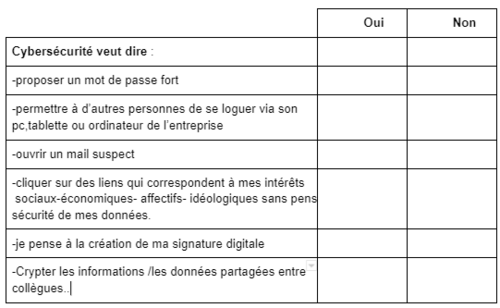

==== Auto-évaluation des apprenants ==== | |||

évaluation proposée par le-a formateur-trice aux collaborateurs-trices afin de vérifier les acquis à la fin de la formation. | |||

[[Fichier:Auto-evaluation.png|vignettecentré|sans_cadre|500x500px]] | |||

==Scénario médiatique== | |||

===Espaces numérique=== | |||

====Support d'apprentissage==== | |||

Les supports d'apprentissage qu'on utilise dans cette formation sont principalement les vidéos interactives qui sont toutes insérées dans la plateforme de formation mise en place par Chip, le forum de la plateforme pour toutes les communications (poser les questions, poster les réflexions) et les simulations qui s'agissent des fausses cybermenaces addressées aux apprenants. Secondairement, des diapositives pour les multiples présentations, les polycopiés pour les activités sont aussi mobilisés. | |||

===== Video interactive - Introduction à la formation ===== | |||

Cette vidéo est une des vidéos qui font partie de l'apprentissage à distance. C'est une vidéo introductive que les apprenants regardent au premier lieu pour avoir une idée générale sur les 4 thèmes de la cybersécurité abordés dans la formation. La partie interactive correspond à des questions posées à des moments de la vidéo. Ces questions ont pour but d'activer et tester les connaissances anciennes des apprenants et identifier les points problématiques. Les traces recueillies dans cette partie peuvent nous donner des indications pour mieux accompagner les apprenants pendant la formation. Par exemple, lors de la partie de débriefing, les formateurs peuvent faire des explications ciblées. Pour l'activité de l'analyse du cas, le choix ou design du cas peut aussi faire référence à ces traces. <blockquote>[https://app.Lumi.education/run/yYEWhp <big>Lien vers la vidéo d'introduction de la formation CyberTranquille!</big>]</blockquote> | |||

=====Storyboard de la video===== | |||

{| border="1" | |||

|'''N.''' | |||

|'''Description''' | |||

|'''Script''' | |||

|'''Visuel''' | |||

|'''Interactivité''' | |||

|- | |||

|1 | |||

|'''Introduction à la Cybersécurité''' | |||

|La cybersécurité consiste à protéger les ordinateurs, les serveurs, les appareils mobiles, les systèmes électroniques, les réseaux et les données contre les attaques malveillantes. On l’appelle également sécurité informatique ou sécurité des systèmes d'information. Vous pouvez la rencontrer dans de nombreux contextes, de l'informatique d'entreprise aux terminaux mobiles. | |||

|[[Image:Intro_CT.png|thumb|none|200px|Intro CT]] | |||

| | |||

|- | |||

| 2 | |||

|'''Introduction de la formation''' | |||

|Au cours de cette formation CyberTranquille, on apprend à reconnaître différents types de cybermenaces, et comment s’en prémunir. On abordera ainsi 4 thèmes : le phishing ; les logiciels malveillants ; les menaces transmises par courriel ; et le craquage de mot de passe. | |||

Pour commencer ce module, regardons ensemble chacun de ces 4 thèmes. Durant votre visionnage, des questions à propos des thèmes vous seront posées, afin de mesurer vos connaissances en entrant dans la formation. | |||

|[[Image:intro_CT2.png|thumb|none|200px|Intro CT]] | |||

|- | |||

|3 | |||

|'''Phishing''' | |||

|Pour commencer d’explorer l’univers impitoyable de la cybercriminalité, nous abordons la notion de phishing. Le phishing reste aujourd’hui la porte d’entrée n°1 des cybercriminels. | |||

Selon vous, le phishing, c'est quoi ? | |||

(Présentation de la question) | |||

Le pishing correspond à une attaque comme décrit à la réponse B: Le but du phishing est d’usurper votre identité numérique, de dérober vos identifiants. | |||

Vous n'avez pas la réponse juste? Pas grave. Continuez cette formation pour mieux connaître le phishing. | |||

|[[Image:intro_CT3.png|thumb|none|200px|Intro CT]] | |||

|'''Question à choix''' | |||

Selon vous, le phishing, c'est quoi ? Sélectionnez une seule réponse: | |||

A. C'est une arnaque au faux support technique. Cette cyber escroquerie consiste à prendre le contrôle d’un ordinateur en prétendant à la victime agir pour le compte d’un centre d’assistance informatique. | |||

B. C'est une forme d'escroquerie sur Internet utilisée par les cybercriminels dans le but d'usurper mon identité, le plus souvent via un message inattendu ou alarmiste par messagerie (email), SMS ou chat, dont le but est de dérober les identifiants des personnes. | |||

C. C'est un programme malveillant ou malware déguisé en logiciel fiable, qui se faufile comme un poisson dans mon ordinateur lorsque je télécharge une application depuis Internet sans passer par le site officiel, ni vérifier si mon antivirus est activé. | |||

|- | |- | ||

| || | |4 | ||

|'''Logiciel malveillants''' | |||

|Les logiciels malveillants, de l'anglais "malware", sont des programmes qui tentent de nuire à des systèmes informatiques. Ils peuvent pour cela interférer avec le fonctionnement de la machine,voire même modifier en profondeur le système à l'insu de son utilisateur,. | |||

Il existe plusieurs moyens de se défendre contre les logiciels malveillants, comme les anti-virus, ou les outils d'analyse des logiciels malveillants, etc. Se débarrasser d'un logiciel malveillant est une tâche complexe, qui nécessite l'attention d'un spécialiste informatique. | |||

Dans les autres vidéos on va voir plus en détails ce qu’on peut faire de notre côté. | |||

|[[Image:intro_CT4.png|thumb|none|200px|Intro CT]] | |||

|Connaissez vous les types de logiciels malveillants les plus importants? Reliez les bonnes réponses | |||

*'''Virus ''' | |||

*'''Chevaux de Troie''' | |||

*'''Vers''' | |||

*'''Maldocs''' | |||

#Ils peuvent se répliquer et se propager dans des programmes ou fichiers "hôtes". | |||

#Ils sont des documents informatiques malveillants, qui s'exécutent à l'ouverture du fichier, ou permettent d'accéder aux ressources d'un système. | |||

#Ils sont capables d'envoyer une copie d'eux-mêmes à d'autres machines, par mail, par internet ou grâce aux réseaux. | |||

#Ils espionnent l'activité d'un utilisateur sur une machine, ou l'activité d'un programme. Ils peuvent dissimuler leur activité. | |||

|- | |||

|5 | |||

|'''E-mail''' | |||

|Sauriez vous identifier et échapper aux attaques numériques liées à vos mails? | |||

Eh oui! notre mail peut être l’une des portes qui menace notre sécurité numérique. | |||

Ouvrir par curiosité une pièce jointe ou suivre un lien dans un mail provenant d’un destinataire inconnu. peut coûter cher. | |||

Par exemple: Installation des logiciels malveillants (ransomware, keyloggers, etc.) dans le système de la victime (ordinateur, tablette, smartphone, smartwatch, etc.); destruction de données contenues dans votre machine; vol d’informations ou de données personnelles et beaucoup d'autres conséquences que vous allez découvrir dans les vidéos prochaines. | |||

|[[Image:intro_CT5.png|thumb|none|200px|Intro CT]] | |||

|'''Questions vrai ou faux''': | |||

*E-mails spam peuvent également constituer des vecteurs de transmission de malware. | |||

*Les Pourriels (Spam) • Englobent tous les e-mails indésirables (souvent publicitaires) reçus par les organisations. | |||

*On estime que 60% des e-mails qui circulent dans le monde appartiennent à cette catégorie. | |||

*e-mails spam ont tendance à cibler plus particulièrement les adresses e-mail courtes (p.ex: abc@gmail.com). | |||

*Les opérations de filtrage anti-spam entraînent des coûts considérables pour les organisations. | |||

|- | |||

|6 | |||

|'''Le craquage de mot de passe''' | |||

|Dans cette partie, vous allez voir comment un mot de passe est-il craqué et qu’est-ce qu’on peut faire pour s’en protéger. | |||

Le craquage de mot de passe est une attaque qui vise à deviner les mots de passe des utilisateurs d'un site ou application Web. Il s'agit en fait de l'une des attaques les plus classiques et qui n'est pas seulement au Web mais à tous les domaines où l'informatique opère. | |||

Afin de deviner le mot de passe de la victime, le pirate peut faire appel à plusieurs stratagèmes. Par exemple 1. test aléatoire | |||

2.Utilisation d'un “dictionnaire” 3.phishing 4. Sniffing etc. On va voir plus en détails toutes ces manœuvres des pirates, ce qui peuvent nous indiquer des stratégies défensives. | |||

Aujourd’hui la plupart des sites nous incitent à bien respecter des conditions pour la définition d’un mot de passe, par exemple, l’utilisation du majuscule, symbole spécial, numéro. Donc on sait bien qu’un mot de passe long et complexe est très utile mais il y a encore plus qu’on peut faire pour mieux nous protéger. | |||

|[[Image:intro_CT6.png|thumb|none|200px|Intro CT]] | |||

|'''Question à choix''': | |||

Est-ce que vous connaissez les autres stratagèmes des pirates? | |||

A: Oui B:No | |||

'''Question ouverte''': | |||

Connaissez-vous les autres méthodes pour éviter un craquage de mot de passe? Si oui, lesquelles? | |||

|- | |||

|7 | |||

|'''Conclusion''' | |||

|Suite aux 4 thèmes vus dans cette vidéo introductive, | |||

veuillez rédiger une question sur la cybersécurité qui vous semble primordiale. | |||

Déposez votre question sur le forum du cours | |||

|[[Image:intro_CT7.png|thumb|none|200px|Intro CT]] | |||

|} | |} | ||

=== | ====Production==== | ||

Les apprenant.es effectueront différentes productions durant la formation. | |||

'''Phase "AVANT"''': | |||

*Répondre aux questions d'évaluation diagnostique: les questions seront présentées à travers la vidéo interactive | |||

*Produire des questions et des réflexions à poster: cette production sera faite dans le forum | |||

'''Phase "PENDANT"''': | |||

*Prendre les notes pour la résolution du problème et pour le débat: Google doc sera utilisé afin de permettre le travail collaboratif synchrone | |||

*Présenter la solution du problème: Les apprenants sont libres de choisir le format de leur présentation. L'utilisation des diapositives est encouragée. | |||

====Communication et collaboration==== | |||

Un des besoins de l'entreprise est que toutes les communications soient centralisées, on profite du forum de la plateforme de Chip pour les communications et les discussions. Les apprenant.es vont utiliser le forum pour poser les questions et poster des réflexions. Les formateurs les suivent aussi dans le forum. En faisant ça, ces données seront stockées et réutilisables dans le futur. | |||

==== | ====Autogestion==== | ||

L'utilisation du numérique dans l'autogestion de notre formation est bien présente. | |||

Pendant toute la formation, on encourage les apprenant.es à réfléchir et identifier les questions à poser sur le forum. Chaque vidéo interactive contient les questions pour que les apprenants s'auto-évaluent. Dans la phase "APRES", pour l'autoévaluation, on a prévu des simulations de cyber-attaques s'adressant aux apprenant.es, comme par exemple, un e-mail contenant un lien suspect. | |||

==== | ==Scénario de soutien d'apprentissage== | ||

Nous avons pensé à plusieurs éléments d'accompagnement des participant.es durant les trois périodes de la formation, pour mieux encadrer leurs apprentissages. Le premier type d'accompagnement étant bien évidemment celui des personnes dirigeant la formation, qui animent la période "PENDANT". | |||

Tout d'abord, la période "AVANT", durant laquelle les participant.es visionnent la vidéo H5P de présentation, permet de collecter le niveau de connaissance des participants, sur le sujet de la cybersécurité. Grâce à cette brève évaluation diagnostique, des profils de niveau de maîtrise peuvent être attribués à chaque participant.es. Les groupes de travail, qui réunissent les participant.es durant la période "PENDANT" sont alors équilibrés à l'aide de ces profils, avec des profils hétérogènes au sein de chaque groupe. Dans le cas d'écarts importants entre les différents niveaux de connaissance, les participant.es qui sont à l'aise avec le sujet de la cybersécurité auront le rôle de tuteur.trice du groupe. | |||

Un forum dédié au soutien à l'apprentissage, permettra aux participant.es de poser leurs questions durant la formation, et pendant une durée (prédéterminée) après la formation. Cet espace d'échange pourra regrouper les questions (et leurs réponses) des participants de plusieurs volées, pour permettre une base d'informations importantes, et de questions fréquentes. La plateforme hébergeant la formation, sera sélectionnée pour permettre ce type de forum, en plus d'un système de messagerie privée, pour contacter les personnes en charge de la formation directement. | |||

Sera également fournie une boîte à outils comprenant des ressources d'aide et d'approfondissement, pour soutenir les questionnements et intérêts des participants. Elle permettra également de fournir une documentation complémentaire à la formation, en plus des documents officiels qui régissent les connaissances en jeu dans la formation. | |||

==Bibliographie== | ==Bibliographie== | ||

Amadieu, F., & Tricot, A. (2014). Apprendre avec le numérique : Mythes et réalités. Paris : Retz | |||

Gilboy, M. B., Heinerichs, S., & Pazzaglia, G. (2015). Enhancing student engagement using the | |||

flipped classroom. Journal of Nutrition Education and Behavior, 47(1), 109–114. | |||

<nowiki>https://doi.org/10.1016/j.jneb.2014.08.008</nowiki> | |||

Howden, J., & Kopiec, M. (2000). Enseigner, coopérer et apprendre au postsecondaire. Chapitre : "Les stratégies et les structures coopératives" Montréal-Toronto: La Chenelière/McGraw-Hill. | |||

Rouiller, Y., Howden, J. (2010). La pédagogie coopérative : Reflets de pratique et approfondissements. Chapitre : "Comment créer un climat positif et propice à la coopération? Editions Chenelière | |||

==Ressources== | ==Ressources== | ||

Toutes les images présentées dans la vidéo interactive sont de libre de droits, copyright free ou ont été retravaillées. | |||

[[Catégorie:ADID'1]] | |||

Dernière version du 14 avril 2023 à 14:48

Introduction

Public et contexte

Contexte

L’organisation Chip a fait évoluer son programme d’intégration des nouveaux.elles collaborateur·trices, afin de :

- Profiter de la mise en place d’une plateforme de formation en ligne pour hybrider le parcours d’intégration;

- Renforcer la mise en relation des personnes et créer des liens entre les nouvelles personnes et les équipes en place;

- Alléger le programme et adapter les présentations selon la pertinence du contenu.

Les employé·es ont montré une surcharge cognitive durant les semaines d’intégration, peu propice aux apprentissages et la mémorisation. Ces dernières comprennent des journées complètes, en présentiel, enchaînant les présentations successives des différentes thématiques par les départements concernés. De ce fait, la plupart des apprenant.es se trouve dans une situation d'apprentissage complexe, voire non favorable à l'acquisition des connaissances, des nouveaux savoirs et savoir-faire. Ce contexte rend difficile la mémorisation d'éléments importants, notamment le fait de retrouver et accéder aux informations nécessaires au moment voulu, besoin qui peut se produire des mois après la formation initiale.

Il y a deux ans, l'organisation Chip a subi une cyberattaque d'envergure qui a eu un impact désastreux : perte de crédibilité, attaque en justice pour défaut de sécurisation des données, et, dans tous les cas, une perte financière considérable. Il s'agit, dès lors, d'ancrer la cybersécurité dans l'ADN de la culture de l'entreprise et a fortiori de sensibiliser et d'outiller les collaborateur.trices de l'organisation aux bonnes pratiques, afin de pouvoir agir de manière adéquate face à des situations de sécurité informatique au quotidien dans l'entreprise et de manière générale.

Public cible

La première catégorie d'apprenant.es comprend les nouveaux.elles collaborateur·trices qui intègrent l’entreprise, durant les trois premiers mois de leur engagement. Il y a en moyenne 12-15 personnes par mois, qui maîtrisent au préalable les autres modules de la formation proposée par Chip et ont été introduit.es à l'utilisation de la plateforme de e-learning (organisation des ressources, forum). A ce stade, il est nécessaire d'améliorer leurs compétences dans le maniement de la plateforme, gestes et savoir faire qui relèvent éminemment de la cybersécurité.

Une autre catégorie du public cible se compose des personnes ressources de l'entreprise qui vient renforcer et consolider les acquis et le savoir faire des nouveaux dans des périodes précises de ce module.

Ce choix de public cible est basé sur les théories d'apprentissages et l'intérêt de diversifier les stratégies pédagogiques qui favorisent l'apprentissage et l'acquisition des savoirs, savoirs faire et savoir être.

Prérequis et niveau

La formation CyberTranquille! ne requiert aucun niveau en programmation, ni de niveau avancé en informatique, néanmoins elle demande une aisance dans la manipulation de l'outil informatique. Comme, tous les employé.es communiquent et utilisent la plateforme Moodle demandée par Chip, l'aisance dans l'utilisation de cet outil mis à disposition par l'entreprise est nécessaire à acquérir.

Besoins et contraintes

- Intégration de tous les niveaux dans un seul scénario.

- La proposition de formation doit être adaptable en fonction des besoins de l'entreprise, des employés et leurs niveaux.

- Réduire au maximum les temps morts en présentiel.

- Les parties à distance doivent pouvoir être stockées sur le LMS Moodle.

- Toutes les communications doivent être centralisées (par Moodle)

- Proposer un programme flexible qui comprend une partie générique pour tous les nouveaux, ainsi que des embranchements personnalisés selon les départements et/ou fonctions exercées.

Environnement spatio-temporel

Accès

Chaque apprenant.e reçoit un e-mail sur sa messagerie professionnelle de l'entreprise expliquant les modalités d'accès aux modules (identifiants, stockage du mot de passe), gestes qui relèvent déjà de la cybersécurité.

Chaque collaborateur.trice est informé de la politique BYOD de l'organisation.

La partie de e-learning asynchrone est disponible sur la plateforme Moodle à tous les collaborateur.trices.

La partie de e-learning synchrone une fois réalisée et enregistrée est disponible a posteriori sur la plateforme Moodle pour les participant.es du module uniquement.

Faciles d'accès, les ressources et supports liés à l'ensemble de la formation (boîte à outils) sont disponibles sur la plateforme Moodle à tous les collaborateur.trices, en tous temps.

Lieux :

- dans les locaux de l'entreprise sur un poste de travail individuel ou à distance chez soi pour le module e-learning asynchrone, individuel;

- dans les locaux de l'entreprise pour la plénière en présentiel synchrone et les travaux de groupe (salle de réunion dédiée et disposant d'ordinateurs;

- dans les locaux de l'entreprise sur un poste de travail individuel ou à distance chez soi pour les travaux de groupe (édition collaborative et collective) synchrone et asynchrone.

Nous avons envisagé, en plus de la plateforme Moodle qui centralise toutes les communications, les outils plus fluides tels zoom, discord, mattermost afin de faire dialoguer, de manière plus instantanée, les personnes et les groupes. En outre, pour les documents partagés et l'édition en temps réel lors de collaborations, Google drive semble plus intuitif que etherpad et son intégration sur Moodle.

Durée de la formation

de 3 à 4 heures (selon les temporalités individuelles en asynchrone)

Rythmes des apprentissages

- Partie à distance asynchrone, individuelle : durant cette période, les apprenant.es adaptent le rythme de leurs apprentissages en fonction de leur niveau, leur organisation et autres paramètres individuels, l'objectif étant de personnaliser cette période (différenciation, feedbacks individuels), afin de soutenir l'adaptation des connaissances et le réajustement des savoir faire.

- Partie en présentiel, synchrone, plénière : assure la remise à niveau de tous les employé-es, consolide les acquis, vérifie les pré-requis, régulation au travers d'activités collectives (institutionnalisation, feedbacks collectifs) et permet de tisser des liens entre les collaborateur.trices (team building, évaluation par les pairs, notamment).

Proposition : l’apprenant.e au centre de la formation

Le contexte et l'analyse des besoins nous amène à proposer une formation hybride structurée en 3 dispositifs d'apprentissages, envisagés à l'aune du modèle SAMR (Substitution, Augmentation, Modification, Redéfinition) développé par Ruben Puentedura, qui nous fournit des critères utiles pour la conception du module. Il s'agit d'être attentif.ve à ce que les différents moments et tâches formatives en e-learning et les activités d'apprentissage en présentiel soient complémentaires, propices à l’engagement des apprenant.es, que les différentes modalités allègent la charge cognitive diagnostiquée. En outre, le recours aux outils et contenus numériques doit apporter une plus value, au sens de Puentadura: "La technologie permet une reconfiguration significative de la tâche", voire "La technologie permet la création de nouvelles tâches auparavant inconcevables".

Avant (individuel, asynchrone) : Notions essentielles

Quoi, Qui, Où, Quand, Comment, Combien, Pourquoi? Chaque apprenant.e reçoit un e-mail sur sa messagerie professionnelle de l'entreprise introduisant à la formation:

- un bref descriptif des buts et le calendrier de la formation,

- les modalités d'accès aux modules de formation en ligne et aux ressources (boîte à outils) liées,

- la présentation des enseignant.es et des personnes ressources au sein de l'entreprise et leurs contacts.

Module e-learning:

La formation débute en modalité d'apprentissage e-learning à distance asynchrone, individuelle qui vise à engager l'apprenant.e dans le parcours de formation via:

- un autodiagnostic,

- le visionnage de vidéos interactives avec feedbacks immédiats intégrés (maintien de l’attention, possiblement de la motivation)

- le fait de devoir participer en postant une question sur le forum et d'accéder aux questions et commentaires des autres participant.es (partage des idées, des productions, des ressources entre pairs)

- des productions communes sur des documents partagés que les apprenants pourront retrouver dans le temps.

En mode individuel, l'apprenant.e peut aller à son rythme. La vidéo introductive est brève, suscite l'intérêt donne l'essentiel de l'information.

Suit un module sur mesure en fonction des réponses de la vidéo introductive. Toutefois l'apprenant.e peut décider de suivre tous les niveaux du module s'il/elle le désire. Les contenus d'apprentissages sont les 4 types de cybermenaces évoquées dans l'introduction:

- le phishing

- les logiciels malveillants

- les menaces transmises par courriel

- le craquage de mot de passe

Il s'agit pour l'apprenant.e de découvrir ces notions ou d'affiner ses connaissances en matière de cybersécurité, puis d'auto-évaluer ses apprentissages via une carte des connaissances à compléter en fin de module.

Les outils de learning analytics intégrés à la plateforme, les réponses des apprenant.es aux questions des vidéos interactives, les questions rédigées par ces derniers sur le forum permettent aux enseignant.es d'effectuer une évaluation diagnostique des connaissances et d'adapter la suite de la formation, notamment le choix des activités de groupe, et de faciliter l’apprentissage social entre les participant.es dans la période en plénière.

Pendant (présentiel, synchrone) : Travailler ensemble

Il s'agit de connaître les bonnes pratiques en matière de cybersécurité telles que préconisées au sein de l'organisation et de tisser des liens entre les nouvelles personnes et les équipes en place. Le module en présentiel propose de réactiver les connaissances du module e-learning via un debriefing ludique qui allie team building et partage de connaissances. Ensuite, un premier niveau de transfert est opéré via une mise en pratique, la résolution d'un cas problème qui nécessite de travailler en groupe. Le tableau de la progression pédagogique ci-dessous en détaille les activités.

Après (présentiel ou télétravail) : Transfert des acquis dans la pratique

Simulation de cyberattaque surprise non annoncée après la fin de la formation, tests aléatoires et réguliers, séance de mise à jour selon les résultats des tests, soit en e-learning soit en groupe, selon les besoins diagnostiqués.

Scénario d'apprentissage CyberTranquille

Objectifs pédagogiques

AXE des CONNAISSANCES & COMPÉTENCES

À la fin de la formation globale, les collaborateur.trices seront capables de :

- Reconnaître et se prémunir de quatre types différents de cybermenaces: (connaissances factuelles, conceptuelles, procédurales)

- le phishing

- les logiciels malveillants

- les menaces transmises par courriel

- le craquage de mot de passe

- Collaborer efficacement avec les personnes ressources de l’entreprise (connaissances factuelles, procédurales, métacognitives)

- Connaître personnellement les différents acteurs et savoir comment les équipes fonctionnent. (connaissances factuelles, procédurales)

À la fin de la partie commune à toutes et tous les employé.es seront capables de :

- Comprendre et identifier les différentes menaces sur le net.

- Comprendre les risques et les conséquences de la cybersécurité

- Savoir trouver les solutions adéquates

- Connaître et appliquer les bons gestes

(connaissances factuelles, conceptuelles, procédurales)

À la fin des parties personnalisées en fonction des départements et des cahiers des charges, les employés seront capables de:

- Identifier les situations de sécurité problématiques de leurs propres départements

- Savoir trouver les solutions adéquates au département

- Savoir maintenir périodiquement la cybersécurité du département

- Savoir prendre la décision de se mettre en groupe pour trouver la solution.

(connaissances conceptuelles, procédurales, métacognitives)

Planification des activités d'apprentissage

Période AVANT

| MODULES/ Activités | objectifs d’apprentissage | activités de l’apprenant | activités du formateur-trice | modalités de travail et outils | durée | stratégie pédagogique |

|---|---|---|---|---|---|---|

| Évaluation diagnostique initiale des compétences des participantes, par rapport aux objectifs d’apprentissage de la formation

Acquisition Production |

Tester les niveaux de connaissance des apprenants afin de leur proposer les modules adaptés. Acquisition de connaissances | Testez vos connaissances sur la cybersécurité Test individuel pour évaluer les connaissances et compétences des participants vis-à-vis de la cybersécurité (visualisation des vidéos interactives) et répondant aux questions incluses |

Evalue, prépare, réadapte le contenu par rapport au niveau du public | Individuel distanciel asynchrone: -utilisation de la plateforme + forum boîte à outils -vidéos et questions -carte de connaissances à compléter online |

10 minutes |

stratégie réflexive, cognitive, une stratégie affective, métacognitives, apprentissage constructiviste.

|

Adaptation et Réadaptation des contenus Production |

Faire participer activement, formuler une question. | Question en fin d'évaluation( juste après la visualisation de la vidéo interactive: chaque participant doit poster sur le forum une question sur la cybersécurité avant la plénière, pour préparer sa présentation | -le/la formateur.trice analyse les tests et organise la présentation à venir | Individuel distanciel asynchrone |

! minutes |

|

| Acquisition Production classe inversée module e-learning les 4 types de cybermenaces | Découvrir :les types de failles de sécurité / cybermenaces contenus et connaissances en matière de cybersécurité évaluation |

Classe inversée: selon le niveau de connaissance de l’apprenant.e Vidéo interactive + feedbacks intégrés en fonction des progressions Poster sur le forum des réflexions |

individuel distanciel asynchrone Plateforme boîte à outils forum |

30 minutes |

stratégie réflexive, cognitive, une stratégie affective, métacognitives, apprentissage constructiviste, apprentissage collaboratif |

Période PENDANT

| MODULES/ Activités | Objectifs d’apprentissage | Activités de l’apprenant | Activités du formateur-trice | Modalités de travail et outils | Durée | Stratégie pédagogique |

|---|---|---|---|---|---|---|

| introduction au cours

Collaboration |

team building icebreaker mise en relation des participants |

Présentation des participants Chaque participant présente un autre participant partenaire (après une brève discussion par deux) et pose la question personnelle à propos de la cybersécurité de leur partenaire. |

Le/la formateur.trice orchestre le team building | En présentiel Synchrone Plénière |

5 min. |

|

| négociation du cours

Acquisition Discussion |

Vérifier les acquis. Réactivation boucle mémorielle Mise en commun des connaissance |

Debriefing du module à distance :Un bref débriefing en fonction de leurs traces d’apprentissage (réflexion postées sur le forum, réponses au test..) | Faire un bref débriefing en fonction de leurs traces | plénière Synchrone |

15 min. |

|

| Collaboration Acquisition

Pratique Discussion Remédiation |

Mise en pratique. | Résolution de problème: Une activité de résolution de problème en groupes | Formation des groupes de travail (optique collaborative et mélanges des niveaux de compétences) -le/la formateur.trice accompagne les groupes si nécessaire ( dévolution/ régulation) |

En groupes, présentiel, synchrone | 45 min. | stratégie réflexive, cognitive, une stratégie affective, métacognitives, apprentissage constructiviste, apprentissage collaboratif |

| Collaboration

Discussion Remédiation |

Évaluation par les pairs | Conclusion Présentation des solutions du défi par les différents groupes, évaluation par les pairs et débat autour d’un point problématique saillant |

Dirige, oriente, corrige, améliore, guide | Groupe, présentiel, synchrone, plénière |

45 min. |

stratégie réflexive, cognitive, une stratégie affective, métacognitives, apprentissage constructiviste, apprentissage collaboratif, apprentissage socio-constructiviste |

Période APRÈS

| MODULES/ Activités | objectifs d’apprentissage | activités de l’apprenant | activités du formateur-trice | modalités de travail et outils | durée | stratégie pédagogique |

|---|---|---|---|---|---|---|

| situation réelle après la formation | Réactiver les connaissances procédurales. Évaluation de la qualité du transfert des acquis dans la pratique. |

Mettre en pratique ses connaissances, savoir faire et savoir être. | Simulation surprise d'une cyber-attaque après la fin de la formation adressée aux participant.es. | Individuel Distanciel |

45 min. |

réinvestir toutes les stratégies. |

Évaluation

Dans cette formation, nous proposons deux types d'évaluation:

Évaluation des apprentissages

Cette évaluation est assurée par le-a formateur-trice, présente tout au long de la formation: au début( diagnostique), pendant le cours(vérifie les acquis de la période à distance), à la fin (formatrice, sommative) pour clôturer la formation et remédier aux lacunes persistantes en proposant de nouvelles pistes d'approfondissement des connaissances ou réorientation vers les contenus déjà traités.

Auto-évaluation des apprenants

évaluation proposée par le-a formateur-trice aux collaborateurs-trices afin de vérifier les acquis à la fin de la formation.

Scénario médiatique

Espaces numérique

Support d'apprentissage

Les supports d'apprentissage qu'on utilise dans cette formation sont principalement les vidéos interactives qui sont toutes insérées dans la plateforme de formation mise en place par Chip, le forum de la plateforme pour toutes les communications (poser les questions, poster les réflexions) et les simulations qui s'agissent des fausses cybermenaces addressées aux apprenants. Secondairement, des diapositives pour les multiples présentations, les polycopiés pour les activités sont aussi mobilisés.

Video interactive - Introduction à la formation

Cette vidéo est une des vidéos qui font partie de l'apprentissage à distance. C'est une vidéo introductive que les apprenants regardent au premier lieu pour avoir une idée générale sur les 4 thèmes de la cybersécurité abordés dans la formation. La partie interactive correspond à des questions posées à des moments de la vidéo. Ces questions ont pour but d'activer et tester les connaissances anciennes des apprenants et identifier les points problématiques. Les traces recueillies dans cette partie peuvent nous donner des indications pour mieux accompagner les apprenants pendant la formation. Par exemple, lors de la partie de débriefing, les formateurs peuvent faire des explications ciblées. Pour l'activité de l'analyse du cas, le choix ou design du cas peut aussi faire référence à ces traces.

Lien vers la vidéo d'introduction de la formation CyberTranquille!

Storyboard de la video

| N. | Description | Script | Visuel | Interactivité |

| 1 | Introduction à la Cybersécurité | La cybersécurité consiste à protéger les ordinateurs, les serveurs, les appareils mobiles, les systèmes électroniques, les réseaux et les données contre les attaques malveillantes. On l’appelle également sécurité informatique ou sécurité des systèmes d'information. Vous pouvez la rencontrer dans de nombreux contextes, de l'informatique d'entreprise aux terminaux mobiles. | ||

| 2 | Introduction de la formation | Au cours de cette formation CyberTranquille, on apprend à reconnaître différents types de cybermenaces, et comment s’en prémunir. On abordera ainsi 4 thèmes : le phishing ; les logiciels malveillants ; les menaces transmises par courriel ; et le craquage de mot de passe.

Pour commencer ce module, regardons ensemble chacun de ces 4 thèmes. Durant votre visionnage, des questions à propos des thèmes vous seront posées, afin de mesurer vos connaissances en entrant dans la formation. |

||

| 3 | Phishing | Pour commencer d’explorer l’univers impitoyable de la cybercriminalité, nous abordons la notion de phishing. Le phishing reste aujourd’hui la porte d’entrée n°1 des cybercriminels.

Selon vous, le phishing, c'est quoi ? (Présentation de la question) Le pishing correspond à une attaque comme décrit à la réponse B: Le but du phishing est d’usurper votre identité numérique, de dérober vos identifiants. Vous n'avez pas la réponse juste? Pas grave. Continuez cette formation pour mieux connaître le phishing. |

Question à choix

Selon vous, le phishing, c'est quoi ? Sélectionnez une seule réponse: A. C'est une arnaque au faux support technique. Cette cyber escroquerie consiste à prendre le contrôle d’un ordinateur en prétendant à la victime agir pour le compte d’un centre d’assistance informatique. B. C'est une forme d'escroquerie sur Internet utilisée par les cybercriminels dans le but d'usurper mon identité, le plus souvent via un message inattendu ou alarmiste par messagerie (email), SMS ou chat, dont le but est de dérober les identifiants des personnes. C. C'est un programme malveillant ou malware déguisé en logiciel fiable, qui se faufile comme un poisson dans mon ordinateur lorsque je télécharge une application depuis Internet sans passer par le site officiel, ni vérifier si mon antivirus est activé. | |

| 4 | Logiciel malveillants | Les logiciels malveillants, de l'anglais "malware", sont des programmes qui tentent de nuire à des systèmes informatiques. Ils peuvent pour cela interférer avec le fonctionnement de la machine,voire même modifier en profondeur le système à l'insu de son utilisateur,.

Il existe plusieurs moyens de se défendre contre les logiciels malveillants, comme les anti-virus, ou les outils d'analyse des logiciels malveillants, etc. Se débarrasser d'un logiciel malveillant est une tâche complexe, qui nécessite l'attention d'un spécialiste informatique. Dans les autres vidéos on va voir plus en détails ce qu’on peut faire de notre côté. |

Connaissez vous les types de logiciels malveillants les plus importants? Reliez les bonnes réponses

| |

| 5 | Sauriez vous identifier et échapper aux attaques numériques liées à vos mails?

Eh oui! notre mail peut être l’une des portes qui menace notre sécurité numérique. Ouvrir par curiosité une pièce jointe ou suivre un lien dans un mail provenant d’un destinataire inconnu. peut coûter cher. Par exemple: Installation des logiciels malveillants (ransomware, keyloggers, etc.) dans le système de la victime (ordinateur, tablette, smartphone, smartwatch, etc.); destruction de données contenues dans votre machine; vol d’informations ou de données personnelles et beaucoup d'autres conséquences que vous allez découvrir dans les vidéos prochaines. |

Questions vrai ou faux:

| ||

| 6 | Le craquage de mot de passe | Dans cette partie, vous allez voir comment un mot de passe est-il craqué et qu’est-ce qu’on peut faire pour s’en protéger.

Le craquage de mot de passe est une attaque qui vise à deviner les mots de passe des utilisateurs d'un site ou application Web. Il s'agit en fait de l'une des attaques les plus classiques et qui n'est pas seulement au Web mais à tous les domaines où l'informatique opère. Afin de deviner le mot de passe de la victime, le pirate peut faire appel à plusieurs stratagèmes. Par exemple 1. test aléatoire 2.Utilisation d'un “dictionnaire” 3.phishing 4. Sniffing etc. On va voir plus en détails toutes ces manœuvres des pirates, ce qui peuvent nous indiquer des stratégies défensives. Aujourd’hui la plupart des sites nous incitent à bien respecter des conditions pour la définition d’un mot de passe, par exemple, l’utilisation du majuscule, symbole spécial, numéro. Donc on sait bien qu’un mot de passe long et complexe est très utile mais il y a encore plus qu’on peut faire pour mieux nous protéger. |

Question à choix:

Est-ce que vous connaissez les autres stratagèmes des pirates? A: Oui B:No Question ouverte: Connaissez-vous les autres méthodes pour éviter un craquage de mot de passe? Si oui, lesquelles? | |

| 7 | Conclusion | Suite aux 4 thèmes vus dans cette vidéo introductive,

veuillez rédiger une question sur la cybersécurité qui vous semble primordiale. Déposez votre question sur le forum du cours |

Production

Les apprenant.es effectueront différentes productions durant la formation.

Phase "AVANT":

- Répondre aux questions d'évaluation diagnostique: les questions seront présentées à travers la vidéo interactive

- Produire des questions et des réflexions à poster: cette production sera faite dans le forum

Phase "PENDANT":

- Prendre les notes pour la résolution du problème et pour le débat: Google doc sera utilisé afin de permettre le travail collaboratif synchrone

- Présenter la solution du problème: Les apprenants sont libres de choisir le format de leur présentation. L'utilisation des diapositives est encouragée.

Communication et collaboration

Un des besoins de l'entreprise est que toutes les communications soient centralisées, on profite du forum de la plateforme de Chip pour les communications et les discussions. Les apprenant.es vont utiliser le forum pour poser les questions et poster des réflexions. Les formateurs les suivent aussi dans le forum. En faisant ça, ces données seront stockées et réutilisables dans le futur.

Autogestion

L'utilisation du numérique dans l'autogestion de notre formation est bien présente. Pendant toute la formation, on encourage les apprenant.es à réfléchir et identifier les questions à poser sur le forum. Chaque vidéo interactive contient les questions pour que les apprenants s'auto-évaluent. Dans la phase "APRES", pour l'autoévaluation, on a prévu des simulations de cyber-attaques s'adressant aux apprenant.es, comme par exemple, un e-mail contenant un lien suspect.

Scénario de soutien d'apprentissage

Nous avons pensé à plusieurs éléments d'accompagnement des participant.es durant les trois périodes de la formation, pour mieux encadrer leurs apprentissages. Le premier type d'accompagnement étant bien évidemment celui des personnes dirigeant la formation, qui animent la période "PENDANT".

Tout d'abord, la période "AVANT", durant laquelle les participant.es visionnent la vidéo H5P de présentation, permet de collecter le niveau de connaissance des participants, sur le sujet de la cybersécurité. Grâce à cette brève évaluation diagnostique, des profils de niveau de maîtrise peuvent être attribués à chaque participant.es. Les groupes de travail, qui réunissent les participant.es durant la période "PENDANT" sont alors équilibrés à l'aide de ces profils, avec des profils hétérogènes au sein de chaque groupe. Dans le cas d'écarts importants entre les différents niveaux de connaissance, les participant.es qui sont à l'aise avec le sujet de la cybersécurité auront le rôle de tuteur.trice du groupe.

Un forum dédié au soutien à l'apprentissage, permettra aux participant.es de poser leurs questions durant la formation, et pendant une durée (prédéterminée) après la formation. Cet espace d'échange pourra regrouper les questions (et leurs réponses) des participants de plusieurs volées, pour permettre une base d'informations importantes, et de questions fréquentes. La plateforme hébergeant la formation, sera sélectionnée pour permettre ce type de forum, en plus d'un système de messagerie privée, pour contacter les personnes en charge de la formation directement.

Sera également fournie une boîte à outils comprenant des ressources d'aide et d'approfondissement, pour soutenir les questionnements et intérêts des participants. Elle permettra également de fournir une documentation complémentaire à la formation, en plus des documents officiels qui régissent les connaissances en jeu dans la formation.

Bibliographie

Amadieu, F., & Tricot, A. (2014). Apprendre avec le numérique : Mythes et réalités. Paris : Retz

Gilboy, M. B., Heinerichs, S., & Pazzaglia, G. (2015). Enhancing student engagement using the

flipped classroom. Journal of Nutrition Education and Behavior, 47(1), 109–114.

https://doi.org/10.1016/j.jneb.2014.08.008

Howden, J., & Kopiec, M. (2000). Enseigner, coopérer et apprendre au postsecondaire. Chapitre : "Les stratégies et les structures coopératives" Montréal-Toronto: La Chenelière/McGraw-Hill.

Rouiller, Y., Howden, J. (2010). La pédagogie coopérative : Reflets de pratique et approfondissements. Chapitre : "Comment créer un climat positif et propice à la coopération? Editions Chenelière

Ressources

Toutes les images présentées dans la vidéo interactive sont de libre de droits, copyright free ou ont été retravaillées.