« Données personnelles et sensibles » : différence entre les versions

(Page créée avec « {{bloc important|Page rédigée dans le cadre du cours Conduite de la recherche (2022-2023) par Sara Cousin, Utilisateur:Victoria Gilles|... ») |

|||

| (34 versions intermédiaires par 2 utilisateurs non affichées) | |||

| Ligne 18 : | Ligne 18 : | ||

===Loi fédérale sur la protection des données (Suisse)=== | ===Loi fédérale sur la protection des données (Suisse)=== | ||

La Loi fédérale sur la protection des données protège | La [https://www.fedlex.admin.ch/eli/cc/1993/1945_1945_1945/fr Loi fédérale sur la protection des données protège] “la personnalité et les droits fondamentaux des personnes physiques dont les données font l’objet d’un traitement“ (aLPD 1). | ||

Elle protège les individus en leur permettant d’avoir des droits de contrôle sur leurs données. | Elle protège les individus en leur permettant d’avoir des droits de contrôle sur leurs données. | ||

| Ligne 31 : | Ligne 31 : | ||

L’impact du RGPD en Suisse a également une grande importance, puisque selon l’art. 2 par. 3 RGPD, “Le présent règlement s'applique au traitement des données à caractère personnel relatives à des personnes concernées qui se trouvent sur le territoire de l'Union par un responsable du traitement ou un sous-traitant qui n'est pas établi dans l'Union [...].” | L’impact du RGPD en Suisse a également une grande importance, puisque selon l’art. 2 par. 3 RGPD, “Le présent règlement s'applique au traitement des données à caractère personnel relatives à des personnes concernées qui se trouvent sur le territoire de l'Union par un responsable du traitement ou un sous-traitant qui n'est pas établi dans l'Union [...].” | ||

Grâce à la nLDP, la Suisse a donc comme but de s’aligner avec les lois européennes. | Grâce à la nLDP, la Suisse a donc comme but de s’aligner avec les lois européennes. | ||

Afin d’apporter plus de clarté entre ces deux textes, le site Swissprivacy.law a réalisé un tableau comparatif entre la nLPD et le RGPD. Vous pourrez le retrouver | Afin d’apporter plus de clarté entre ces deux textes, le site Swissprivacy.law a réalisé un tableau comparatif entre la nLPD et le RGPD. Vous pourrez le retrouver ici :https://swissprivacy.law/wp-content/uploads/2021/02/20210211-Tableau-comparatif-nLPD-et-RGPD.pdf | ||

==Privacy by Design== | |||

La notion de Privacy by design, développée par Ann Cavoukian dans les années 90, repose sur sept principes fondamentaux (Cavoukian, 2020) : | La notion de Privacy by design, développée par Ann Cavoukian dans les années 90, repose sur sept principes fondamentaux (Cavoukian, 2020) : | ||

| Ligne 47 : | Ligne 47 : | ||

Selon l’autrice, les mesures de sécurité concernant les données personnelles ne devraient pas être considérées comme un simple ajout, mais pensées dès le début des opérations. | Selon l’autrice, les mesures de sécurité concernant les données personnelles ne devraient pas être considérées comme un simple ajout, mais pensées dès le début des opérations. | ||

La PbD a fait l’objet de beaucoup de discussions ces dernières années. En effet, certaines entreprises jugent parfois trop compliqué de mettre en œuvre les 7 principes fondamentaux, concernant leur manière de traiter les données de leurs clients. Cependant, elle défend la mise en place du PbD avec ces mots très parlant : “The difference between those who choose to implement PbD and those who do not is often simply a difference in priority—who is considering the needs of their customers and valuing their privacy in business practice?”. Elle considère que les entreprises qui donnent de l’importance à la sécurité des données personnelles de leurs clients | La PbD a fait l’objet de beaucoup de discussions ces dernières années. En effet, certaines entreprises jugent parfois trop compliqué de mettre en œuvre les 7 principes fondamentaux, concernant leur manière de traiter les données de leurs clients. Cependant, elle défend la mise en place du PbD avec ces mots très parlant : “The difference between those who choose to implement PbD and those who do not is often simply a difference in priority—who is considering the needs of their customers and valuing their privacy in business practice?”. Elle considère que les entreprises qui donnent de l’importance à la sécurité des données personnelles de leurs clients permet d’obtenir un avantage concurrentiel en gagnant la confiance des clients. | ||

La notion de privacy by design est également un pilier de la RGPD, puisqu’elle est mentionnée dans l’art. 25 du texte de loi. Elle définit les responsabilités en matière de protection des données dès conception et par défaut. | La notion de privacy by design est également un pilier de la RGPD, puisqu’elle est mentionnée dans l’art. 25 du texte de loi. Elle définit les responsabilités en matière de protection des données dès conception et par défaut. | ||

=== Approche pragmatique de la Privacy by Design === | |||

Ces 7 principes qui forment la PbD peuvent sembler quelque peu abstraits lorsqu'il s‘agit de passer à l'action et de les implémenter lors de la conception de technologies de l'information par exemple. | |||

En travaillant avec plusieurs organisations qui ont commencé à entreprendre des mises en œuvre significatives basées sur le PbD et des experts en la matière, Anne Cavoukian (2012) et l’ICP (Office of the Information and Privacy Commissioner of Ontario) ont documenté la mise en œuvre du PbD dans neuf domaines différents représentant un large éventail de technologies. | |||

En se basant sur ces différentes applications de la PbD, ils proposent une liste d’actions ou méthodes qui peuvent servir de marche à suivre permettant une approche plus pragmatique à l'implémentation de la PbD, principes par principes. | |||

====Principe 1: Proactive not Reactive; Preventative not Remedial==== | |||

Les actions ci-dessous permettent d’avoir un comportement proactif et ont pour but de prévenir les atteintes à nos données: | |||

*Fixer et appliquer des normes élevées en matière de protection de la vie privée si possible qui dépassent les normes légales et réglementaires mondiales. Celles-ci impliquent un engagement affirmé de la part des équipes dirigeantes. | |||

*Les utilisateurs et les détenteurs des données doivent faire preuve d'un engagement commun en faveur de la protection de la vie privée par le biais d'une amélioration continue. | |||

*Veillez à ce que des actions concrètes, et pas seulement des politiques, reflètent un engagement en faveur de la vie privée. | |||

*Identifier les conceptions défectueuses en matière de protection de la vie privée, anticiper les pratiques défectueuses en la matière et les corriger. | |||

*Identifier tout impact négatif et le corriger de manière proactive, systématique et innovante avant qu'il ne se produise. (Cavoukian, 2012) | |||

====Principe 2: Privacy as the Default Setting==== | |||

En respectant les méthodes ci-dessous l’on peut s’assurer que la protection des données soit une composante par défaut de n’importe quelle récolte de données. | |||

*Adopter un ou plusieurs objectifs aussi étroits et spécifiques que possible pour la collecte de données. | |||

*Ne pas collecter d'informations personnelles identifiables et dès le départ réduire la collecte de données à ce qui est strictement nécessaire. | |||

*Limiter l'utilisation des informations personnelles aux fins spécifiques pour lesquelles elles ont été collectées. | |||

*Créer des barrières technologiques, politiques et procédurales qui empêchent le lien entre les données et les usagers (Cavoukian, 2012) | |||

*Enfin, limiter au temps nécessaire pour atteindre les objectifs fixés la conservation des renseignements personnels. Ils doivent ensuite être détruits en toute sécurité. (Cavoukian, 2009) | |||

====Principe 3: Privacy Embedded into Design==== | |||

La confidentialité doit être une composante essentielle de la fonctionnalité de base fournie. Elle ne doit pas être ajoutée après coup, comme un complément. Ces tâches permettent de s’en assurer: | |||

*Faire de l'évaluation des risques d'atteinte à la vie privée une partie intégrante de la phase de conception, par exemple lors de la conception de l'architecture technique d'un système. | |||

*Accorder une attention particulière aux utilisations potentielles des informations personnelles. (Cavoukian, 2012) | |||

*Dans la mesure du possible, réaliser et publier des évaluations détaillées de l'impact sur la vie privée et des risques, documentant clairement les risques pour l’intimité et toutes les mesures prises pour atténuer ces risques, y compris l'examen des alternatives. (Cavoukian, 2009). | |||

*Les concepteurs de systèmes doivent être encouragés à pratiquer une innovation responsable dans le cadre de l'analyse de données avancées. (Cavoukian, 2012) Les impacts sur la vie privée de la technologie, de l'opération ou de l'architecture d'information qui en résulte, ainsi que leurs utilisations, doivent être réduits au minimum et ne doivent pas être facilement dégradés par l'utilisation, une mauvaise configuration, une erreur ou une mise à jour. (Cavoukian, 2009) | |||

====Principe 4: Full Functionality – Positive-Sum, not Zero-Sum==== | |||

Le respect de la vie privée est souvent positionné de manière concurrente avec d'autres intérêts légitimes, tels que les objectifs de conception et les capacités techniques. Le concept de "Privacy by Design" refuse d'adopter une telle approche. (Cavoukian, 2009) | |||

*Il faut reconnaître que des intérêts commerciaux multiples et légitimes peuvent et doivent coexister. Devoir choisir entre la vie privée et la sécurité est une fausse dichotomie selon Cavoukian. (2012) | |||

*La communication, la consultation et la collaboration doivent être au centre des démarches. Elles permettent de mieux comprendre les intérêts multiples et parfois divergents. Elles facilitent la recherche de solutions et d’options innovantes pour réaliser des fonctionnalités multiples telles que combiner la sécurité et le respect de la vie privée avec les objectifs de conception par exemple. (Cavoukian, 2009) | |||

====Principe 5: End-to-End Security – Full Lifecycle Protection==== | |||

La sécurité est fondamentale pour la protection des données. Il est indispensable de: | |||

*Utiliser le cryptage par défaut pour atténuer les problèmes de sécurité liés à la perte, au vol ou la mise au rebut d'appareils électroniques. L'état par défaut des données, en cas de violation, doit être "illisible". | |||

*Déployer correctement le cryptage et l'intégrer avec soin dans les appareils et dans l'environnement de travail de manière automatique et transparente. | |||

*Assurer la destruction et l'élimination sécurisée des informations personnelles à la fin de leur cycle de vie. | |||

====Principe 6: Visibility and Transparency – Keep it Open==== | |||

Le principe de transparence avec les usagers est capital pour la PbD. | |||

*Déterminer clairement au sein de l'entreprise les rôles de responsables (dans le cas où ils sont plusieurs) de la confidentialité et de la sécurité des données et rendre leur identité et leurs coordonnées accessibles au public. | |||

*Mettre en place une politique exigeant de fournir des informations sur les contrôles relatifs à la gestion des données aux personnes dont les données font l'objet de récoltes. Cela implique que tous les documents destinés à ce public soient rédigés en langage clair et facilement compréhensible. | |||

Dans ces documents l’on devrait pouvoir retrouver la liste de données qui sont détenues par l’organisation, comment celles-ci sont stockées, protégées et utilisées. Ceci permettrait entre autres aux utilisateurs de vérifier que les politiques des organisations concernant leurs données sont bien appliquées. (Cavoukian, 2012) | |||

====Principe 7: Respect for User Privacy – Keep it User-Centric==== | |||

La clé pour s’assurer de la bonne application du dernier principe est de placer l’utilisateur au centre des mesures prises pour la protection de ses données. Pour ce faire il est recommandé de: | |||

*Proposer par défaut des mesures de confidentialité fortes. | |||

*Fournir des notifications appropriées (lors de changement de politiques par exemple). | |||

*Prendre en compte les préférences de l'utilisateur et les appliquer de manière effective. | |||

*Donner aux utilisateurs l'accès aux données les concernant | |||

*Fournir l'accès aux informations concernant la gestion des données par l'organisation. | |||

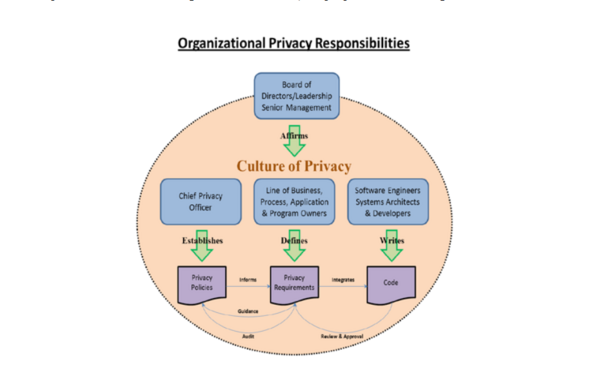

===Le modèle des rôles=== | |||

Faire en sorte de mettre en place ces différentes actions permet d’assurer au maximum le respect des 7 principes et de ce fait, certifier une Privacy by Design. | |||

Cependant il reste quelque chose d’important à prendre en compte lors de l’application de ces conseils pratiques selon Cavoukian (2012). Chaque personne au sein de l'organisation a un rôle à jouer en ce qui concerne la protection des données. | |||

[[Fichier:Model_Organizational_privacy_responsabilities.png|600px|vignette|center|Modèle de la répartition des rôles au sein d'un organisation pour une Privacy by Design]] | |||

Le modèle proposé par Cavoukian (2012) autorise à un ou plusieurs individus de remplir une partie ou la totalité des rôles identifiés. Mais ce n’est pas le point central. Elle insiste fortement sur ceci: ''“L'important n'est pas que l'organisation identifie explicitement une personne responsable de chaque rôle, mais plutôt que chacune des tâches soit réalisée et exécutée de manière responsable”''. (Cavoukian, 2012, p.10) | |||

L’important n’est donc pas forcément que chacun des acteurs d’une organisation se voit désigner un rôle mais bien la réalisation consciencieuse des tâches. Et désigner un responsable pour chacune d’entre elles permet d’augmenter significativement les chances que celle-ci soit faite et de surcroît avec sérieux. | |||

==La Privacy by Design (PbD) en Recherche orientée par la Conception (RoC)== | |||

La recherche orientée par la conception ou design based research en sciences technopédagogiques, de par sa démarche, implique la collecte de données le plus souvent à travers la conception d’un artefact. Elle donc pose des questions éthiques en matière de protection des données que tente de solutionner l’approche de privacy by design. On peut alors se demander si les deux sont compatibles. | |||

La conception d’artefacts technologiques dans le cadre de la RoC, à l’instar des entreprises sur lesquelles l’approche pragmatique de la PbD à été établie, produisent de grande quantités de données qui seront ensuite utilisées à des fins de recherches académiques. Les recommandations et propositions de Cavoukian (2009, 2012) en matière d’actions pragmatiques réalisables pour respecter les 7 principes devraient en théorie pouvoir s’appliquer aussi à la conception d’artefacts destinés à la recherche. | |||

Cependant, il est très difficile d’appliquer les actions requises par les principes avec la rigueur que suppose la PbD. En effet, certains principes s’y prêtent mieux que d’autres, qui peuvent parfois rentrer en contradiction avec les objectifs d’une recherche ou bien de l’open science. | |||

Regardons rapidement la compatibilité potentielle entre la RoC (Recherche orientée par la Conception) et le PbD (Privacy by Design) principe par principe. | |||

===Principe 1: Proactive not Reactive; Preventative not Remedial=== | |||

Le premier principe ne devrait pas être trop compliqué à exécuter. Fixer des normes élevées en matière de protection de la vie privée ou essayer d'identifier les conceptions défectueuses en matière de protection des données en amont est un objectif tenable. Elles sont normalement déjà en vigueur et recommandées dans le milieu académique avant la récolte des données. La signature de formulaire de consentement en amont ne devrait pas dédommager les chercheurs d’appliquer ce principe, aucun des principes d’ailleurs. | |||

===Principe 2: Privacy as the Default Setting=== | |||

Le deuxième principe semble plus ambitieux à respecter. Adopter des objectifs très étroits et spécifiques pour la collecte des données ne semble pas bien s’appliquer au modèle de la recherche en milieu écologique, où les objectifs de collecte gagneraient selon nous à être élargi. En effet, bien que le travail consistant à déterminer les données qui seront pertinentes à l’avance est normalement effectué lors de la phase de sélection des indicateurs dans la RoC, calculer quelles données correspondra au mieux à quels indicateurs ainsi que la quantité nécessaire n’est pas facilement évaluable en amont. Non seulement, il se peut que certains types de données négligées à l’avance, en souhaitant minimiser la collecte de données au stricte minium, puissent être d’excellents indicateurs du phénomène analysé, mais encore, il est possible que la quantité de données récoltées ne se révèle pas suffisante pour obtenir des résultats significatifs bien qu'un calcul de puissance statistique puisse partiellement résoudre ce problème. | |||

En revanche, les informations collectées sur les personne identifiables, peuvent être limitées. L'anonymisation de celles-ci ne pose en général pas de problème et est une procédure normalement déjà décidée et exécutée en amont dans le milieu académique. | |||

En ce qui concerne la destruction des données une fois tous les objectifs de la recherche atteints, c’est une question ouverte à débat. Bien que les conditions écologiques de la récolte de données en RoC ne permettent pas une reproductibilité des expériences, et pourrait donc supposément être détruite, en matière d'open science où l'accès aux données de manière open source est visé, il est dans l’intérêt du futur de la recherche que ces données soit conservées. | |||

===Principe 3: Privacy Embedded into Design=== | |||

Dans le cadre de la recherche orientée par la conception dans les sciences sociales, le principe 3 peut être respecté et appliqué sans trop de difficultés en phase de préparation de l’expérience. Il est même fortement recommandé dans le cadre d’expériences récupérant des données sensibles sur la santé psychique ou physique des participants. | |||

===Principe 4: Full Functionality – Positive-Sum, not Zero-Sum=== | |||

L’application du principe 4 (toujours dans le cadre technopédagogique) peut apporter un bénéfice intéressant aux acteur.ice.s de la recherche, car la communication, la possibilité de consultation de leurs données et la collaboration avec les acteur.ice.s participant.e.s aux expériences -si celle-ci ne compromettent pas l'intégrité de l’expérience- peuvent avoir un impact positif. Ainsi, il possible d'imaginer le cas d’un jeu vidéo pédagogique conçu dans le cadre d’une RoC qui, en révélant à son utilisateur.ice des données le concernant, permettrait ensuite d'améliorer ses performances. | |||

===Principe 5: End-to-End Security – Full Lifecycle Protection=== | |||

Le principe 5, en revanche, sera difficile à mettre en œuvre. En effet le cryptage des données récupérées limite fortement leur exploitation et leur analyse. La plupart des données, surtout lorsqu’elles sont de nature qualitatives, sont encore codées à la main par les chercheur.euse.s eux.elles-mêmes et non analysées et traitée par des logiciels d’analyse de données (ce qui n’est pas forcément recommandé pour l’analyse de données qualitatives. Puisque normalement, seul.e un.e chercheur.euse est le ou la plus apte à comprendre la nature et le codage de ses données). De plus, dans le cadre de l’open science, il est utile d’avoir accès aux données brutes, ne serait-ce que pour être, par exemple, réutilisées par d’autres chercheur.euse.s qui en ferait une lecture différente. | |||

Ce qui pourrait être envisagé en revanche, serait de crypter les données mais de manière à ce qu'elles soit récupérables et accessibles par les ayants droits, par exemple sous la forme d'un cryptage par authentification. | |||

===Principe 6: Visibility and Transparency – Keep it Open=== | |||

Le principe 6 qui stipule une transparence avec les usagers peut être respecté dans le cadre de la RoC. | |||

Dans la mesure où transmettre aux participant.e.s la manière dont leurs données sont stockées, protégées et utilisées ne rentre pas en contradiction avec les objectifs de la recherche. | |||

===Principe 7: Respect for User Privacy – Keep it User-Centri=== | |||

Le dernier principe qui propose de placer le ou la participant.e au centre des démarches de protection des données, devrait être facilement respectable une fois la recherche terminée. Dans le milieu académique, les résultats de la récolte de ces données sont souvent publiés sous forme d’articles open source dans le meilleur des cas. (Ceci concerne surtout les résultats positifs. Ils devraient l’être aussi dans le cas de résultats non significatifs, mais c’est un autre débat). Cependant, bien que l'utilisation qui a été faite de leurs données, les résultats qu’elles ont produits, ainsi que la manière dont elles sont conservées leur sont généralement accessible (dans le cas de l’open science), les participant.e.s ne sont souvent pas mis au courant, ni ne connaissent les moyens d’y avoir accès. | |||

Pour remédier à cela, bien que cela puisse être couteux en moyens, il pourrait être imaginé un système de notification qui indiquerait aux participant.e.s l’état de l’avancée de la recherche dont leurs données font l’objet ainsi que leur offrir un accès privilégié pour consulter les résultats facilement et en tout temps. | |||

===Conclusion=== | |||

Si la plupart des principes sont applicables sans gros obstacle dans le cadre d'une recherche orientée par la conception dans le domaine techno-pédagogique, les mettre en œuvre à chaque recherche, bien que conseillé, demanderait des ressources financières et du temps que les chercheur.euse.s avec leurs budgets limités et leurs nombreuses obligations latérales n’ont pas forcément à disposition. | |||

Il peut cependant être intéressant de désigner des rôles au sein d'une équipe de conception dans le cadre de la recherche chargée de veiller de plus près à ces questions et qui tenterait au mieux d'appliquer une Privacy by Design en sélectionnant les principes qui se prêtent le mieux à la recherche en question avec les moyens disponibles. | |||

À ce jour, après plusieurs recherches infructueuses, il n'existe pas à notre connaissance de RoC faisant état de l'utilisation et de l’implémentation de la Privacy by Design dans le contexte d’une expérience. Il est possible en revanche de se consoler en se disant que normalement, dans le milieu académique, les questions éthiques et de la protection des données occupent souvent une place plus centrale que dans les entreprises privées. | |||

==Bibliographie== | ==Bibliographie== | ||

*Cavoukian, A. (2009). Privacy by design: The 7 foundational principles. Information and privacy commissioner of Ontario, Canada, 5, 2009. | |||

*Cavoukian, A. (2012). Operationalizing privacy by design: A guide to implementing. | |||

Cavoukian, A. (2020). Understanding how to implement privacy by design, one step at a time. IEEE Consumer Electronics Magazine, 9(2), 78-82. | *Cavoukian, A. (2020). Understanding how to implement privacy by design, one step at a time. IEEE Consumer Electronics Magazine, 9(2), 78-82. | ||

==Sitographie== | ==Sitographie== | ||

À quoi correspondent les données à caractère personnel ? (2018, août 1). Commission européenne - European Commission. https://ec.europa.eu/info/law/law-topic/data-protection/reform/what-personal-data_fr | *À quoi correspondent les données à caractère personnel ? (2018, août 1). Commission européenne - European Commission. https://ec.europa.eu/info/law/law-topic/data-protection/reform/what-personal-data_fr | ||

Fedlex. (s. d.). https://www.fedlex.admin.ch/eli/cc/1993/1945_1945_1945/fr | *Fedlex. (s. d.). https://www.fedlex.admin.ch/eli/cc/1993/1945_1945_1945/fr | ||

Justice, O. F. de la. (s. d.). Renforcement de la protection des données. https://www.ejpd.admin.ch/bj/fr/home/staat/gesetzgebung/datenschutzstaerkung.html | *Justice, O. F. de la. (s. d.). Renforcement de la protection des données. https://www.ejpd.admin.ch/bj/fr/home/staat/gesetzgebung/datenschutzstaerkung.html | ||

Donnée personnelle | CNIL. (s. d.). https://www.cnil.fr/fr/definition/donnee-personnelle | *Donnée personnelle | CNIL. (s. d.). https://www.cnil.fr/fr/definition/donnee-personnelle | ||

[[catégorie:Méthodes de recherche]] | [[catégorie:Méthodes de recherche]] | ||

Dernière version du 16 décembre 2022 à 16:42

Définition

Selon la commission Européenne, “les données à caractère personnel sont des informations se rapportant à une personne vivante identifiée ou identifiable.” Elles se matérialisent sous des formes très simples, comme le nom et le prénom d’une personne, ou d’une manière plus privée comme notre dossier médical.

Il existe deux types de données : Directe ou indirecte. La première catégorie correspond aux données contenant des identifiants et permettant donc de reconnaître facilement la personne, avec son nom, par exemple. La deuxième type de données sont celles qui ne permettent de reconnaître une personne que par un croisement de données, en utilisant l’adresse mail ou encore la plaque d’immatriculation.

La loi sur la protection des données fait également une différence avec les données dites “sensibles”. A l’art. 3 de la LPD, on nous informe que les données considérées comme sensibles sont les suivantes :

- les opinions ou activités religieuses, philosophiques, politiques ou syndicales,

- la santé, la sphère intime ou l’appartenance à une race,

- des mesures d’aide sociale,

- des poursuites ou sanctions pénales et administratives;

Ces données sont soumises à des lois strictes afin de les protéger. Dans cet article, nous allons comprendre quelles lois sont applicables pour protéger nos données et comment celles-ci peuvent être mises en place. Nous allons également parler de la notion de Privacy by Design (Cavoukian, 2020), une approche permettant de faire passer la problématique de la protection des données en priorité, dès la conception d'opérations de traitement d’informations.

Loi fédérale sur la protection des données (Suisse)

La Loi fédérale sur la protection des données protège “la personnalité et les droits fondamentaux des personnes physiques dont les données font l’objet d’un traitement“ (aLPD 1). Elle protège les individus en leur permettant d’avoir des droits de contrôle sur leurs données.

Depuis le 31 août 2022, un renforcement de la protection des données a été mis en vigueur par le Conseil fédéral. “La révision totale adapte la LPD aux nouvelles conditions technologiques et sociales. En particulier, la transparence du traitement des données sera améliorée et l’autodéterminiation des personnes concernées à l’égard de leurs données sera renforcée” (Office fédéral de la justice, 2022). Cette démarche a été faite dans le but de s’aligner avec les nouvelles lois européennes. Le texte (nLPD) entrera en vigueur le 1er septembre 2023.

Le Règlement européen sur la protection des données

Le Règlement européen sur la protection des données ou RGPD, concerne toutes les personnes actives sur le territoire européen. Le texte permet de donner aux citoyens un contrôle plus élevé sur leurs données personnelles, à demander aux entreprises plus de transparence et de sécurité et les autorités chargées de la protection des données se voient confier un rôle plus important.

L’impact du RGPD en Suisse a également une grande importance, puisque selon l’art. 2 par. 3 RGPD, “Le présent règlement s'applique au traitement des données à caractère personnel relatives à des personnes concernées qui se trouvent sur le territoire de l'Union par un responsable du traitement ou un sous-traitant qui n'est pas établi dans l'Union [...].” Grâce à la nLDP, la Suisse a donc comme but de s’aligner avec les lois européennes. Afin d’apporter plus de clarté entre ces deux textes, le site Swissprivacy.law a réalisé un tableau comparatif entre la nLPD et le RGPD. Vous pourrez le retrouver ici :https://swissprivacy.law/wp-content/uploads/2021/02/20210211-Tableau-comparatif-nLPD-et-RGPD.pdf

Privacy by Design

La notion de Privacy by design, développée par Ann Cavoukian dans les années 90, repose sur sept principes fondamentaux (Cavoukian, 2020) :

- une approche proactive et non réactive, qui met l'accent sur la prévention.

- la vie privée comme paramètre par défaut.

- le respect de la vie privée intégré dans la conception. Dès lors qu’une entreprise conçoit un produit, ce principe doit être une priorité dans le processus de conception.

- la fonctionnalité complète, c’est-à-dire qu’on a le droit à la sécurité ET au respect de notre vie privée et non pas l’un ou l’autre.

- la sécurité de bout en bout. La collecte, l’utilisation et l’élimination des données des clients doit se faire de manière sécurisée tout au long du processus.

- la visibilité et la transparence. Autrement dit, il faut expliquer clairement aux clients comment seront traitées leurs données.

- le respect de la vie privée des utilisateurs. Il faut que les mesures mises en œuvre restent centrées sur l'utilisateur et soient faciles d’utilisation et compréhensibles.

Selon l’autrice, les mesures de sécurité concernant les données personnelles ne devraient pas être considérées comme un simple ajout, mais pensées dès le début des opérations.

La PbD a fait l’objet de beaucoup de discussions ces dernières années. En effet, certaines entreprises jugent parfois trop compliqué de mettre en œuvre les 7 principes fondamentaux, concernant leur manière de traiter les données de leurs clients. Cependant, elle défend la mise en place du PbD avec ces mots très parlant : “The difference between those who choose to implement PbD and those who do not is often simply a difference in priority—who is considering the needs of their customers and valuing their privacy in business practice?”. Elle considère que les entreprises qui donnent de l’importance à la sécurité des données personnelles de leurs clients permet d’obtenir un avantage concurrentiel en gagnant la confiance des clients.

La notion de privacy by design est également un pilier de la RGPD, puisqu’elle est mentionnée dans l’art. 25 du texte de loi. Elle définit les responsabilités en matière de protection des données dès conception et par défaut.

Approche pragmatique de la Privacy by Design

Ces 7 principes qui forment la PbD peuvent sembler quelque peu abstraits lorsqu'il s‘agit de passer à l'action et de les implémenter lors de la conception de technologies de l'information par exemple.

En travaillant avec plusieurs organisations qui ont commencé à entreprendre des mises en œuvre significatives basées sur le PbD et des experts en la matière, Anne Cavoukian (2012) et l’ICP (Office of the Information and Privacy Commissioner of Ontario) ont documenté la mise en œuvre du PbD dans neuf domaines différents représentant un large éventail de technologies.

En se basant sur ces différentes applications de la PbD, ils proposent une liste d’actions ou méthodes qui peuvent servir de marche à suivre permettant une approche plus pragmatique à l'implémentation de la PbD, principes par principes.

Principe 1: Proactive not Reactive; Preventative not Remedial

Les actions ci-dessous permettent d’avoir un comportement proactif et ont pour but de prévenir les atteintes à nos données:

- Fixer et appliquer des normes élevées en matière de protection de la vie privée si possible qui dépassent les normes légales et réglementaires mondiales. Celles-ci impliquent un engagement affirmé de la part des équipes dirigeantes.

- Les utilisateurs et les détenteurs des données doivent faire preuve d'un engagement commun en faveur de la protection de la vie privée par le biais d'une amélioration continue.

- Veillez à ce que des actions concrètes, et pas seulement des politiques, reflètent un engagement en faveur de la vie privée.

- Identifier les conceptions défectueuses en matière de protection de la vie privée, anticiper les pratiques défectueuses en la matière et les corriger.

- Identifier tout impact négatif et le corriger de manière proactive, systématique et innovante avant qu'il ne se produise. (Cavoukian, 2012)

Principe 2: Privacy as the Default Setting

En respectant les méthodes ci-dessous l’on peut s’assurer que la protection des données soit une composante par défaut de n’importe quelle récolte de données.

- Adopter un ou plusieurs objectifs aussi étroits et spécifiques que possible pour la collecte de données.

- Ne pas collecter d'informations personnelles identifiables et dès le départ réduire la collecte de données à ce qui est strictement nécessaire.

- Limiter l'utilisation des informations personnelles aux fins spécifiques pour lesquelles elles ont été collectées.

- Créer des barrières technologiques, politiques et procédurales qui empêchent le lien entre les données et les usagers (Cavoukian, 2012)

- Enfin, limiter au temps nécessaire pour atteindre les objectifs fixés la conservation des renseignements personnels. Ils doivent ensuite être détruits en toute sécurité. (Cavoukian, 2009)

Principe 3: Privacy Embedded into Design

La confidentialité doit être une composante essentielle de la fonctionnalité de base fournie. Elle ne doit pas être ajoutée après coup, comme un complément. Ces tâches permettent de s’en assurer:

- Faire de l'évaluation des risques d'atteinte à la vie privée une partie intégrante de la phase de conception, par exemple lors de la conception de l'architecture technique d'un système.

- Accorder une attention particulière aux utilisations potentielles des informations personnelles. (Cavoukian, 2012)

- Dans la mesure du possible, réaliser et publier des évaluations détaillées de l'impact sur la vie privée et des risques, documentant clairement les risques pour l’intimité et toutes les mesures prises pour atténuer ces risques, y compris l'examen des alternatives. (Cavoukian, 2009).

- Les concepteurs de systèmes doivent être encouragés à pratiquer une innovation responsable dans le cadre de l'analyse de données avancées. (Cavoukian, 2012) Les impacts sur la vie privée de la technologie, de l'opération ou de l'architecture d'information qui en résulte, ainsi que leurs utilisations, doivent être réduits au minimum et ne doivent pas être facilement dégradés par l'utilisation, une mauvaise configuration, une erreur ou une mise à jour. (Cavoukian, 2009)

Principe 4: Full Functionality – Positive-Sum, not Zero-Sum

Le respect de la vie privée est souvent positionné de manière concurrente avec d'autres intérêts légitimes, tels que les objectifs de conception et les capacités techniques. Le concept de "Privacy by Design" refuse d'adopter une telle approche. (Cavoukian, 2009)

- Il faut reconnaître que des intérêts commerciaux multiples et légitimes peuvent et doivent coexister. Devoir choisir entre la vie privée et la sécurité est une fausse dichotomie selon Cavoukian. (2012)

- La communication, la consultation et la collaboration doivent être au centre des démarches. Elles permettent de mieux comprendre les intérêts multiples et parfois divergents. Elles facilitent la recherche de solutions et d’options innovantes pour réaliser des fonctionnalités multiples telles que combiner la sécurité et le respect de la vie privée avec les objectifs de conception par exemple. (Cavoukian, 2009)

Principe 5: End-to-End Security – Full Lifecycle Protection

La sécurité est fondamentale pour la protection des données. Il est indispensable de:

- Utiliser le cryptage par défaut pour atténuer les problèmes de sécurité liés à la perte, au vol ou la mise au rebut d'appareils électroniques. L'état par défaut des données, en cas de violation, doit être "illisible".

- Déployer correctement le cryptage et l'intégrer avec soin dans les appareils et dans l'environnement de travail de manière automatique et transparente.

- Assurer la destruction et l'élimination sécurisée des informations personnelles à la fin de leur cycle de vie.

Principe 6: Visibility and Transparency – Keep it Open

Le principe de transparence avec les usagers est capital pour la PbD.

- Déterminer clairement au sein de l'entreprise les rôles de responsables (dans le cas où ils sont plusieurs) de la confidentialité et de la sécurité des données et rendre leur identité et leurs coordonnées accessibles au public.

- Mettre en place une politique exigeant de fournir des informations sur les contrôles relatifs à la gestion des données aux personnes dont les données font l'objet de récoltes. Cela implique que tous les documents destinés à ce public soient rédigés en langage clair et facilement compréhensible.

Dans ces documents l’on devrait pouvoir retrouver la liste de données qui sont détenues par l’organisation, comment celles-ci sont stockées, protégées et utilisées. Ceci permettrait entre autres aux utilisateurs de vérifier que les politiques des organisations concernant leurs données sont bien appliquées. (Cavoukian, 2012)

Principe 7: Respect for User Privacy – Keep it User-Centric

La clé pour s’assurer de la bonne application du dernier principe est de placer l’utilisateur au centre des mesures prises pour la protection de ses données. Pour ce faire il est recommandé de:

- Proposer par défaut des mesures de confidentialité fortes.

- Fournir des notifications appropriées (lors de changement de politiques par exemple).

- Prendre en compte les préférences de l'utilisateur et les appliquer de manière effective.

- Donner aux utilisateurs l'accès aux données les concernant

- Fournir l'accès aux informations concernant la gestion des données par l'organisation.

Le modèle des rôles

Faire en sorte de mettre en place ces différentes actions permet d’assurer au maximum le respect des 7 principes et de ce fait, certifier une Privacy by Design.

Cependant il reste quelque chose d’important à prendre en compte lors de l’application de ces conseils pratiques selon Cavoukian (2012). Chaque personne au sein de l'organisation a un rôle à jouer en ce qui concerne la protection des données.

Le modèle proposé par Cavoukian (2012) autorise à un ou plusieurs individus de remplir une partie ou la totalité des rôles identifiés. Mais ce n’est pas le point central. Elle insiste fortement sur ceci: “L'important n'est pas que l'organisation identifie explicitement une personne responsable de chaque rôle, mais plutôt que chacune des tâches soit réalisée et exécutée de manière responsable”. (Cavoukian, 2012, p.10)

L’important n’est donc pas forcément que chacun des acteurs d’une organisation se voit désigner un rôle mais bien la réalisation consciencieuse des tâches. Et désigner un responsable pour chacune d’entre elles permet d’augmenter significativement les chances que celle-ci soit faite et de surcroît avec sérieux.

La Privacy by Design (PbD) en Recherche orientée par la Conception (RoC)

La recherche orientée par la conception ou design based research en sciences technopédagogiques, de par sa démarche, implique la collecte de données le plus souvent à travers la conception d’un artefact. Elle donc pose des questions éthiques en matière de protection des données que tente de solutionner l’approche de privacy by design. On peut alors se demander si les deux sont compatibles. La conception d’artefacts technologiques dans le cadre de la RoC, à l’instar des entreprises sur lesquelles l’approche pragmatique de la PbD à été établie, produisent de grande quantités de données qui seront ensuite utilisées à des fins de recherches académiques. Les recommandations et propositions de Cavoukian (2009, 2012) en matière d’actions pragmatiques réalisables pour respecter les 7 principes devraient en théorie pouvoir s’appliquer aussi à la conception d’artefacts destinés à la recherche. Cependant, il est très difficile d’appliquer les actions requises par les principes avec la rigueur que suppose la PbD. En effet, certains principes s’y prêtent mieux que d’autres, qui peuvent parfois rentrer en contradiction avec les objectifs d’une recherche ou bien de l’open science.

Regardons rapidement la compatibilité potentielle entre la RoC (Recherche orientée par la Conception) et le PbD (Privacy by Design) principe par principe.

Principe 1: Proactive not Reactive; Preventative not Remedial

Le premier principe ne devrait pas être trop compliqué à exécuter. Fixer des normes élevées en matière de protection de la vie privée ou essayer d'identifier les conceptions défectueuses en matière de protection des données en amont est un objectif tenable. Elles sont normalement déjà en vigueur et recommandées dans le milieu académique avant la récolte des données. La signature de formulaire de consentement en amont ne devrait pas dédommager les chercheurs d’appliquer ce principe, aucun des principes d’ailleurs.

Principe 2: Privacy as the Default Setting

Le deuxième principe semble plus ambitieux à respecter. Adopter des objectifs très étroits et spécifiques pour la collecte des données ne semble pas bien s’appliquer au modèle de la recherche en milieu écologique, où les objectifs de collecte gagneraient selon nous à être élargi. En effet, bien que le travail consistant à déterminer les données qui seront pertinentes à l’avance est normalement effectué lors de la phase de sélection des indicateurs dans la RoC, calculer quelles données correspondra au mieux à quels indicateurs ainsi que la quantité nécessaire n’est pas facilement évaluable en amont. Non seulement, il se peut que certains types de données négligées à l’avance, en souhaitant minimiser la collecte de données au stricte minium, puissent être d’excellents indicateurs du phénomène analysé, mais encore, il est possible que la quantité de données récoltées ne se révèle pas suffisante pour obtenir des résultats significatifs bien qu'un calcul de puissance statistique puisse partiellement résoudre ce problème.

En revanche, les informations collectées sur les personne identifiables, peuvent être limitées. L'anonymisation de celles-ci ne pose en général pas de problème et est une procédure normalement déjà décidée et exécutée en amont dans le milieu académique.

En ce qui concerne la destruction des données une fois tous les objectifs de la recherche atteints, c’est une question ouverte à débat. Bien que les conditions écologiques de la récolte de données en RoC ne permettent pas une reproductibilité des expériences, et pourrait donc supposément être détruite, en matière d'open science où l'accès aux données de manière open source est visé, il est dans l’intérêt du futur de la recherche que ces données soit conservées.

Principe 3: Privacy Embedded into Design

Dans le cadre de la recherche orientée par la conception dans les sciences sociales, le principe 3 peut être respecté et appliqué sans trop de difficultés en phase de préparation de l’expérience. Il est même fortement recommandé dans le cadre d’expériences récupérant des données sensibles sur la santé psychique ou physique des participants.

Principe 4: Full Functionality – Positive-Sum, not Zero-Sum

L’application du principe 4 (toujours dans le cadre technopédagogique) peut apporter un bénéfice intéressant aux acteur.ice.s de la recherche, car la communication, la possibilité de consultation de leurs données et la collaboration avec les acteur.ice.s participant.e.s aux expériences -si celle-ci ne compromettent pas l'intégrité de l’expérience- peuvent avoir un impact positif. Ainsi, il possible d'imaginer le cas d’un jeu vidéo pédagogique conçu dans le cadre d’une RoC qui, en révélant à son utilisateur.ice des données le concernant, permettrait ensuite d'améliorer ses performances.

Principe 5: End-to-End Security – Full Lifecycle Protection

Le principe 5, en revanche, sera difficile à mettre en œuvre. En effet le cryptage des données récupérées limite fortement leur exploitation et leur analyse. La plupart des données, surtout lorsqu’elles sont de nature qualitatives, sont encore codées à la main par les chercheur.euse.s eux.elles-mêmes et non analysées et traitée par des logiciels d’analyse de données (ce qui n’est pas forcément recommandé pour l’analyse de données qualitatives. Puisque normalement, seul.e un.e chercheur.euse est le ou la plus apte à comprendre la nature et le codage de ses données). De plus, dans le cadre de l’open science, il est utile d’avoir accès aux données brutes, ne serait-ce que pour être, par exemple, réutilisées par d’autres chercheur.euse.s qui en ferait une lecture différente. Ce qui pourrait être envisagé en revanche, serait de crypter les données mais de manière à ce qu'elles soit récupérables et accessibles par les ayants droits, par exemple sous la forme d'un cryptage par authentification.

Principe 6: Visibility and Transparency – Keep it Open

Le principe 6 qui stipule une transparence avec les usagers peut être respecté dans le cadre de la RoC. Dans la mesure où transmettre aux participant.e.s la manière dont leurs données sont stockées, protégées et utilisées ne rentre pas en contradiction avec les objectifs de la recherche.

Principe 7: Respect for User Privacy – Keep it User-Centri

Le dernier principe qui propose de placer le ou la participant.e au centre des démarches de protection des données, devrait être facilement respectable une fois la recherche terminée. Dans le milieu académique, les résultats de la récolte de ces données sont souvent publiés sous forme d’articles open source dans le meilleur des cas. (Ceci concerne surtout les résultats positifs. Ils devraient l’être aussi dans le cas de résultats non significatifs, mais c’est un autre débat). Cependant, bien que l'utilisation qui a été faite de leurs données, les résultats qu’elles ont produits, ainsi que la manière dont elles sont conservées leur sont généralement accessible (dans le cas de l’open science), les participant.e.s ne sont souvent pas mis au courant, ni ne connaissent les moyens d’y avoir accès. Pour remédier à cela, bien que cela puisse être couteux en moyens, il pourrait être imaginé un système de notification qui indiquerait aux participant.e.s l’état de l’avancée de la recherche dont leurs données font l’objet ainsi que leur offrir un accès privilégié pour consulter les résultats facilement et en tout temps.

Conclusion

Si la plupart des principes sont applicables sans gros obstacle dans le cadre d'une recherche orientée par la conception dans le domaine techno-pédagogique, les mettre en œuvre à chaque recherche, bien que conseillé, demanderait des ressources financières et du temps que les chercheur.euse.s avec leurs budgets limités et leurs nombreuses obligations latérales n’ont pas forcément à disposition. Il peut cependant être intéressant de désigner des rôles au sein d'une équipe de conception dans le cadre de la recherche chargée de veiller de plus près à ces questions et qui tenterait au mieux d'appliquer une Privacy by Design en sélectionnant les principes qui se prêtent le mieux à la recherche en question avec les moyens disponibles.

À ce jour, après plusieurs recherches infructueuses, il n'existe pas à notre connaissance de RoC faisant état de l'utilisation et de l’implémentation de la Privacy by Design dans le contexte d’une expérience. Il est possible en revanche de se consoler en se disant que normalement, dans le milieu académique, les questions éthiques et de la protection des données occupent souvent une place plus centrale que dans les entreprises privées.

Bibliographie

- Cavoukian, A. (2009). Privacy by design: The 7 foundational principles. Information and privacy commissioner of Ontario, Canada, 5, 2009.

- Cavoukian, A. (2012). Operationalizing privacy by design: A guide to implementing.

- Cavoukian, A. (2020). Understanding how to implement privacy by design, one step at a time. IEEE Consumer Electronics Magazine, 9(2), 78-82.

Sitographie

- À quoi correspondent les données à caractère personnel ? (2018, août 1). Commission européenne - European Commission. https://ec.europa.eu/info/law/law-topic/data-protection/reform/what-personal-data_fr

- Fedlex. (s. d.). https://www.fedlex.admin.ch/eli/cc/1993/1945_1945_1945/fr

- Justice, O. F. de la. (s. d.). Renforcement de la protection des données. https://www.ejpd.admin.ch/bj/fr/home/staat/gesetzgebung/datenschutzstaerkung.html

- Donnée personnelle | CNIL. (s. d.). https://www.cnil.fr/fr/definition/donnee-personnelle