« Traquer les emails suspects et les fraudes » : différence entre les versions

(→Liens) |

|||

| Ligne 55 : | Ligne 55 : | ||

Voici plusieurs exemples d'expéditeurs de mail : | Voici plusieurs exemples d'expéditeurs de mail : | ||

{| class="wikitable alternance center" | |||

|- | |||

| Donnée 1A | |||

| Donnée 1B | |||

| Donnée 1C | |||

|- | |||

| Donnée 2A | |||

| Donnée 2B | |||

| Donnée 2C | |||

|- | |||

| Donnée 3A | |||

| Donnée 3B | |||

| Donnée 3C | |||

|} | |||

* Mail Apple | * Mail Apple | ||

Version du 31 octobre 2019 à 17:59

| UniTICE | |

|---|---|

| Module: sécurité et protection des données | |

| ◀▬▬▶ | |

| ⚐ à finaliser | ☸ débutant |

| ⚒ 2019/10/31 | |

| Catégorie: Education au numérique | |

Introduction

Cette page sert à coordonner les activités de l'atelier Traquer les emails suspects et les fraudes.

Durée de l'atelier : 40 minutes

Déroulement :

- Une présentation (3')

- Une série d'activités (30')

- Key message et check list (5')

- Une liste de liens pour aller plus loin (2')

Présentation

Savez-vous reconnaître les emails frauduleux ou malveillants ? Chacun-e de nous reçoit quantité de mails, il faut se montrer attentif aux emails reçus quand bien ceux-ci vous semblent de confiance.

Dans votre messagerie électronique, vous pouvez avoir à faire face à plusieurs types de fraudes comme le phishing (hameçonnage), ; le scam (arnaque); le spoofing (ursurpation) etc.

Les emails peuvent également servir à propager des programmes malveillants (malwares) comme les virus informatique, les spywares (logiciels espions), les ransomwares(rançongiciel).

Enfin, parmi vos emails, les pourriels ou spam (dont nous avons discuté dans l'atelier Mise à jour du système d'exploitation de l'ordinateur) génèrent des emails non désirés.

Atelier

Modalités

- Durée : 30 minutes

- Matériel requis : ordinateur, accès Internet.

- Plateforme : beekee live, code d'accès A CONFIRMER

Activité

Pour cet atelier, nous vous proposons une activité fil rouge sur l'identification de mails frauduleux ou malveillants.

- 1. Analyser le contenu du mail

Ci-dessous, un exemple de mail. Par groupe,

Par groupe, relevez les éléments suspects dans le contenu de ce mail puis postez votre réponse dans la plateforme beekee live (code d'accès : A CONFIRMER).

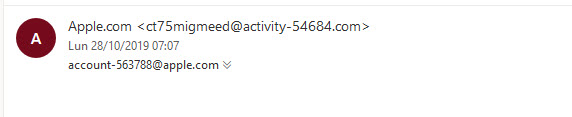

- 2. Identifier l'émetteur du mail.

Voici plusieurs exemples d'expéditeurs de mail :

| Donnée 1A | Donnée 1B | Donnée 1C |

| Donnée 2A | Donnée 2B | Donnée 2C |

| Donnée 3A | Donnée 3B | Donnée 3C |

- Mail Apple

- Mail Unige

Fichier:Mail-unige-bad unitice.jpg

- Mail Unige 2

Par groupe, indiquez si ces expéditeurs vous semblent ou non de confiance et pourquoi.

- 3. Vérifier l'adresse mail de retour

Par groupe, poster votre réponse dans la plateforme beekee live (code d'accès : A CONFIRMER).

Key message et check list

Key message

Pour un environnement sécurisé :

- Mettre à niveau votre OS et la maintenir à jour en optant pour l'automatisation.

- Activer le fire-wall

- Installer un anti-spam et le maintenir à jour

- Télécharger des logiciels uniquement sur les sites des éditeurs et les maintenir à jour.

Check list

- Mettre à jour votre système d'exploitation et vérifier que les mises à niveau soient bien automatisées,

- S'assurer que le fire-wall est bien activé,

- Installer un anti-spam,

- En cas de doute, réinstaller les logiciels depuis les sites des éditeurs officiels et vérifier régulièrement leur mise à jour.

Acknowledgements

Service informatique unige

Liens

- Lien générique de la DiSTIC

- Liens

- Contacts à la FPSE

- Rappel : les moniteurs-trices informatiques sont là pour vous apporter un support de premier niveau et vous indiquer la marche à suivre.